–Э–∞ —Д–Њ–љ–µ —А–Њ—Б—В–∞ —З–Є—Б–ї–∞ –Є —Б–ї–Њ–ґ–љ–Њ—Б—В–Є –Ї–Є–±–µ—А–∞—В–∞–Ї, –Ї–Њ–Љ–њ–∞–љ–Є–Є –≤—Л–љ—Г–ґ–і–µ–љ—Л —Б–µ—А—М–µ–Ј–љ–Њ –Є–љ–≤–µ—Б—В–Є—А–Њ–≤–∞—В—М –≤ –њ–Њ—Б—В—А–Њ–µ–љ–Є–µ —Б–Є—Б—В–µ–Љ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Р —Н—В–Њ –љ–µ —В–Њ–ї—М–Ї–Њ —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞, –љ–Њ –Є —Ж–µ–ї—Л–є —А—П–і –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л—Е –Љ–µ—А, —В–∞–Ї–Є—Е –Ї–∞–Ї —А–µ–≥—Г–ї—П—А–љ—Л–µ –∞—Г–і–Є—В—Л, —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л, –Њ–±—Г—З–µ–љ–Є–µ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤. –Я—А–Є —Н—В–Њ–Љ –±–Є–Ј–љ–µ—Б—Г –Њ—З–µ–љ—М –≤–∞–ґ–љ–Њ —З–µ—В–Ї–Њ –њ–Њ–љ–Є–Љ–∞—В—М —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В—М –њ—А–Є–љ–Є–Љ–∞–µ–Љ—Л—Е –Љ–µ—А. –Ю–њ—Л—В–Њ–Љ —Б–Њ–Ј–і–∞–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–є –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –њ–Њ–і–µ–ї–Є–ї–Є—Б—М —Г—З–∞—Б—В–љ–Є–Ї–Є –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ–љ–Њ–є CNews Conferences –Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є–Є ¬Ђ–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М 2024¬ї.

–Ъ–∞–Ї –±–Њ—А–Њ—В—М—Б—П —Б –Ї–Є–±–µ—А–∞—В–∞–Ї–∞–Љ–Є

¬Ђ–Ъ–Њ–ї–Є—З–µ—Б—В–≤–Њ –Ї–Є–±–µ—А–∞—В–∞–Ї –≤ –Љ–Є—А–µ —А–∞—Б—В–µ—В. –Т –†–Њ—Б—Б–Є–Є –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –∞—В–∞–Ї —А–∞—Б—В–µ—В –µ—Й–µ –±–Њ–ї—М—И–Є–Љ–Є —В–µ–Љ–њ–∞–Љ–Є¬ї, вАФ –љ–∞—З–∞–ї —Б–≤–Њ–µ –≤—Л—Б—В—Г–њ–ї–µ–љ–Є–µ –Т–ї–∞–і–Є–Љ–Є—А –Ъ–ї—П–≤–Є–љ, –Ї–Њ–Љ–Љ–µ—А—З–µ—Б–Ї–Є–є –і–Є—А–µ–Ї—В–Њ—А Positive Technologies. –Ґ–Њ–ї—М–Ї–Њ –Ј–∞ 9 –Љ–µ—Б. 2023 –≥–Њ–і–∞ —З–Є—Б–ї–Њ —А–∞—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є–є –Ї–Є–±–µ—А–Є–љ—Ж–Є–і–µ–љ—В–Њ–≤, –њ—А–Њ–≤–µ–і–µ–љ–љ—Л—Е –Ї–Њ–Љ–њ–∞–љ–Є–µ–є, –≤—Л—А–Њ—Б–ї–Њ –љ–∞ 76%. –Я–Њ—З—В–Є –њ–Њ–ї–Њ–≤–Є–љ–∞ —Г—Б–њ–µ—И–љ—Л—Е –Ї–Є–±–µ—А–∞—В–∞–Ї –њ—А–Є–≤–Њ–і–Є—В –Ї –љ–∞—А—Г—И–µ–љ–Є—О –Њ—Б–љ–Њ–≤–љ–Њ–є –і–µ—П—В–µ–ї—М–љ–Њ—Б—В–Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, –≤ 40% —Б–ї—Г—З–∞–µ–≤ вАФ –Ї —Г—В–µ—З–Ї–µ –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.

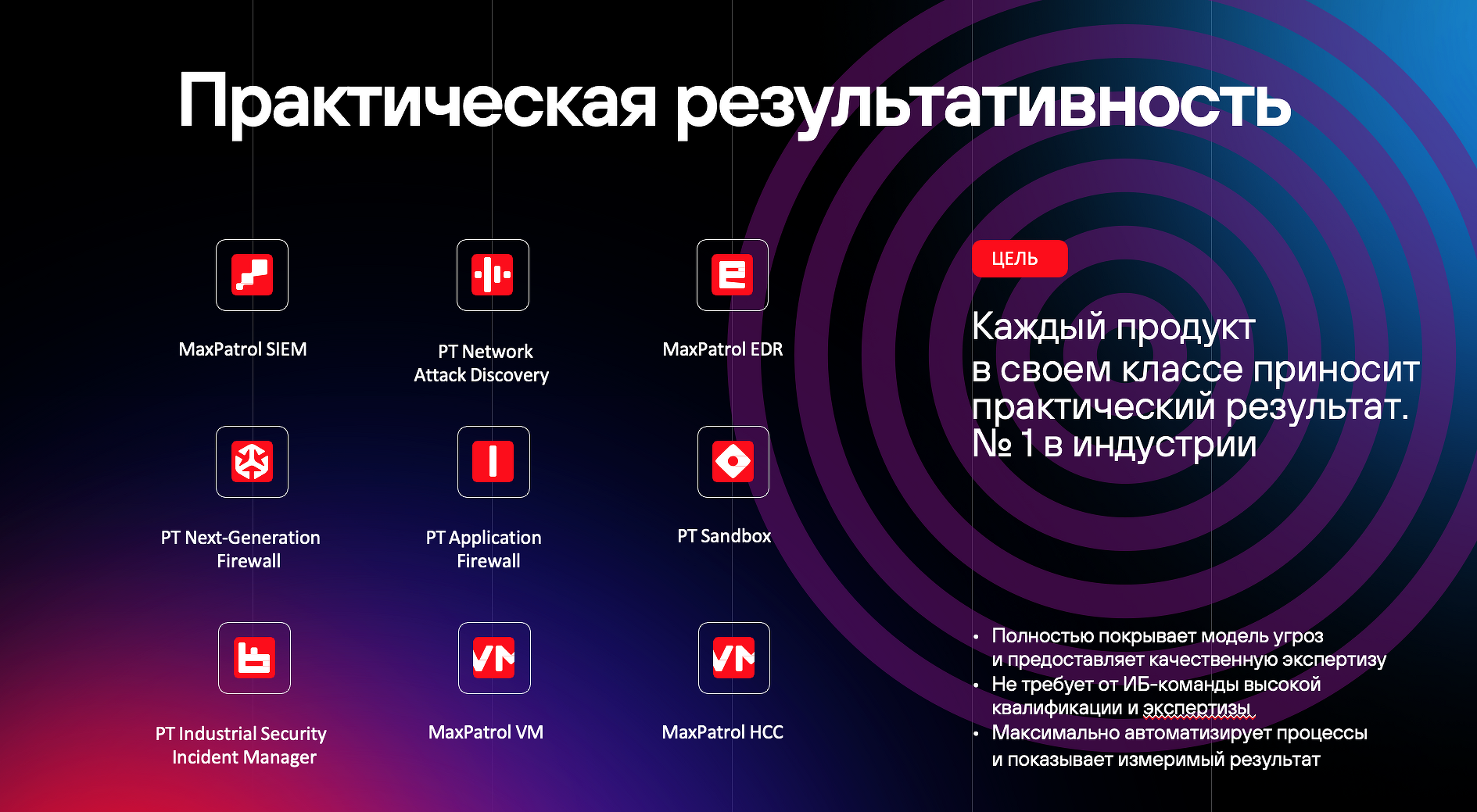

–£ Positive Technologies –µ—Б—В—М —А–µ—И–µ–љ–Є—П –і–ї—П –њ—А–Њ—В–Є–≤–Њ–і–µ–є—Б—В–≤–Є—П –≤—Б–µ–Љ —В–Є–њ–∞–Љ —Г–≥—А–Њ–Ј. –Ь–љ–Њ–≥–Є–µ –Є–Ј –љ–Є—Е –і–Њ—Б—В—Г–њ–љ—Л –Ї–∞–Ї —Б–µ—А–≤–Є—Б. –Т–ї–∞–і–Є–Љ–Є—А –Ъ–ї—П–≤–Є–љ –њ–Њ–і—А–Њ–±–љ–Њ —А–∞—Б—Б–Ї–∞–Ј–∞–ї –њ—А–Њ PT NGFW вАФ —А–Њ—Б—Б–Є–є—Б–Ї–Є–є –∞–љ–∞–ї–Њ–≥ –Ј–∞–њ–∞–і–љ—Л—Е –њ—А–Њ–і—Г–Ї—В–Њ–≤ PaloAlto, CheckPoint, Fortinet, —Б–Њ–Ј–і–∞–љ–љ—Л–є –Є–љ–ґ–µ–љ–µ—А–∞–Љ–Є –і–ї—П –Є–љ–ґ–µ–љ–µ—А–Њ–≤. –Х–≥–Њ –≥–ї–∞–≤–љ—Л–µ –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞ вАФ —Б—В–∞–±–Є–ї—М–љ–Њ—Б—В—М –Є –≤—Л—Б–Њ–Ї–∞—П —Б–Ї–Њ—А–Њ—Б—В—М —А–∞–±–Њ—В—Л, —Г—В–≤–µ—А–ґ–і–∞–µ—В –Њ–љ. PT NGFW –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –ї–Є–љ–µ–є–Ї—Г –Є–Ј —Б–µ–Љ–Є –Љ–Њ–і–µ–ї–µ–є.

–†–µ—И–µ–љ–Є—П –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–≠–Ї—Б–њ–µ—А—В –Њ—В–Љ–µ—В–Є–ї, —З—В–Њ Positive Technologies –њ–Њ—Б—В–Њ—П–љ–љ–Њ –Є–љ–≤–µ—Б—В–Є—А—Г–µ—В –≤ –њ–Њ–і–і–µ—А–ґ–Ї—Г –Є–Љ–µ—О—Й–Є—Е—Б—П –Є —Б–Њ–Ј–і–∞–љ–Є–µ –љ–Њ–≤—Л—Е –њ—А–Њ–і—Г–Ї—В–Њ–≤. –Э–∞–њ—А–Є–Љ–µ—А, –≤ 2023 –≥. –љ–∞ —Н—В–Є —Ж–µ–ї–Є –±—Л–ї–Њ –њ–Њ—В—А–∞—З–µ–љ–Њ –Њ–Ї–Њ–ї–Њ 5 –Љ–ї—А–і —А—Г–±. ¬Ђ–£ –њ–Њ–і–∞–≤–ї—П—О—Й–µ–≥–Њ —З–Є—Б–ї–∞ –≤–µ–љ–і–Њ—А–Њ–≤ –≤ –†–Њ—Б—Б–Є–Є –≥–Њ–і–Њ–≤–Њ–є –Њ–±–Њ—А–Њ—В –Љ–µ–љ—М—И–µ, —З–µ–Љ –љ–∞—И–Є –Є–љ–≤–µ—Б—В–Є—Ж–Є–Є –≤ —А–∞–Ј—А–∞–±–Њ—В–Ї—Г. –Ш —Н—В–Њ –і–∞–µ—В –љ–∞–Љ –Њ—Б–љ–Њ–≤–∞–љ–Є—П —Б –Њ–њ—В–Є–Љ–Є–Ј–Љ–Њ–Љ —Б–Љ–Њ—В—А–µ—В—М –≤ –±—Г–і—Г—Й–µ–µ¬ї, вАФ –≥–Њ–≤–Њ—А–Є—В –Т–ї–∞–і–Є–Љ–Є—А –Ъ–ї—П–≤–Є–љ.

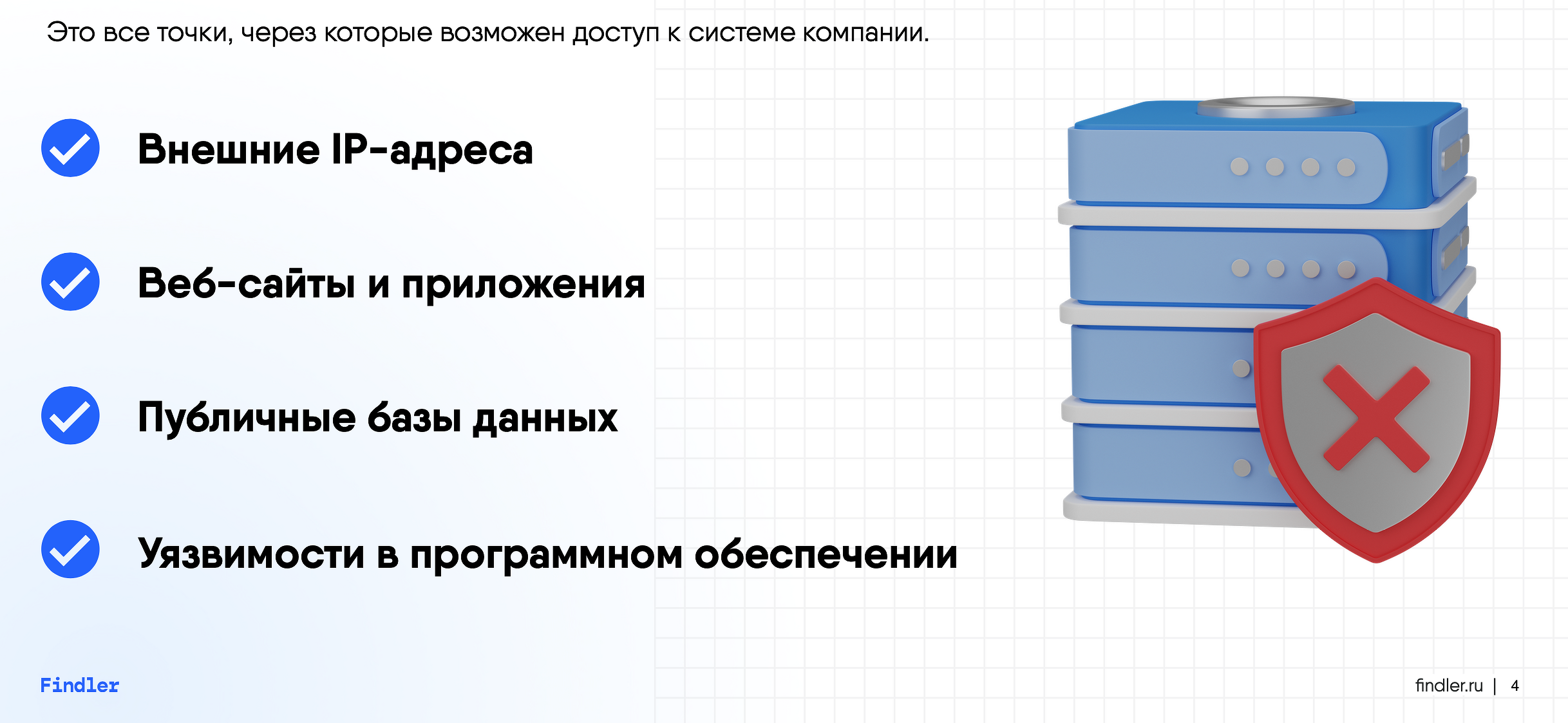

–Р–ї–µ–Ї—Б–µ–є –Ґ–Њ–Љ–Є–ї–Њ–≤, CTO –Ї–Њ–Љ–њ–∞–љ–Є–Є Findler, —Б–Њ–≥–ї–∞—Б–µ–љ, —З—В–Њ –≥–ї–∞–≤–љ—Л–Љ–Є –Ї–Є–±–µ—А—Г–≥—А–Њ–Ј–∞–Љ–Є —Б–µ–≥–Њ–і–љ—П —П–≤–ї—П—О—В—Б—П —И–Є—Д—А–Њ–≤–∞–љ–Є–µ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –Є –Ї—А–∞–ґ–∞ –њ–µ—А—Б–Њ–љ–∞–ї—М–љ—Л—Е –і–∞–љ–љ—Л—Е. –Ю–љ–Є –≤–ї–µ–Ї—Г—В –Ј–∞ —Б–Њ–±–Њ–є —Д–Є–љ–∞–љ—Б–Њ–≤—Л–µ –Є —А–µ–њ—Г—В–∞—Ж–Є–Њ–љ–љ—Л–µ –њ–Њ—В–µ—А–Є. –Ю–љ —А–∞—Б—Б–Ї–∞–Ј–∞–ї, –Ї–∞–Ї –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –Ї–Є–±–µ—А–∞—В–∞–Ї–∞. –Э–∞ –њ–µ—А–≤–Њ–Љ —Н—В–∞–њ–µ —Е–∞–Ї–µ—А—Л –њ—А–Њ–≤–Њ–і—П—В –Ї–Є–±–µ—А—А–∞–Ј–≤–µ–і–Ї—Г вАФ —Б–Њ–±–Є—А–∞—О—В –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ –≤–Њ–Ј–Љ–Њ–ґ–љ—Л—Е —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П—Е –Ї–Њ–Љ–њ–∞–љ–Є–Є, –Є–Ј—Г—З–∞—О—В –≤–µ—А–Њ—П—В–љ—Г—О –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В—М –∞—В–∞–Ї–Є вАФ –≤—Б–µ —В–Њ—З–Ї–Є, —З–µ—А–µ–Ј –Ї–Њ—В–Њ—А—Л–µ –Љ–Њ–ґ–љ–Њ –њ—А–Њ–љ–Є–Ї–љ—Г—В—М –≤ –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г. –Р —В–∞–Ї–Є—Е —В–Њ—З–µ–Ї –Љ–љ–Њ–ґ–µ—Б—В–≤–Њ вАФ —Н—В–Њ –≤–љ–µ—И–љ–Є–µ IP-–∞–і—А–µ—Б–∞, –≤–µ–±-—Б–∞–є—В—Л –Є –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П, –њ—Г–±–ї–Є—З–љ—Л–µ –±–∞–Ј—Л –і–∞–љ–љ—Л—Е, —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є –≤ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–Љ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–Є.

–Я–Њ–≤–µ—А—Е–љ–Њ—Б—В—М –∞—В–∞–Ї–Є

–Р–ї–µ–Ї—Б–µ–є –Ґ–Њ–Љ–Є–ї–Њ–≤ –њ–Њ–і—А–Њ–±–љ–Њ –Њ–њ–Є—Б–∞–ї –≤—Б–µ –њ–ї—О—Б—Л –Є –Љ–Є–љ—Г—Б—Л –∞—В–∞–Ї –љ–∞ –њ–µ—А–Є–Љ–µ—В—А –Ї–Њ–Љ–њ–∞–љ–Є–Є, –µ–µ –њ–Њ–і—А—П–і—З–Є–Ї–Њ–≤ –Є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –і–ї—П —Е–∞–Ї–µ—А–Њ–≤. –І—В–Њ–±—Л –Љ–Є–љ–Є–Љ–Є–Ј–Є—А–Њ–≤–∞—В—М —А–Є—Б–Ї–Є, –Њ–љ —А–µ–Ї–Њ–Љ–µ–љ–і–Њ–≤–∞–ї —А–µ–≥—Г–ї—П—А–љ–Њ –њ—А–Њ–≤–Њ–і–Є—В—М –∞—Г–і–Є—В—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞—В—М –Њ–±—Г—З–µ–љ–Є–µ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Њ—Б–љ–Њ–≤–∞–Љ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –њ—А–Є–љ–Є–Љ–∞—В—М –Љ–µ—А—Л –њ–Њ –Ї–Њ–љ—В—А–Њ–ї—О –Є –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥—Г —Б–Є—В—Г–∞—Ж–Є–Є.

–С—А–µ—И—М –≤ –Ш–С вАФ —Н—В–Њ —З–µ–ї–Њ–≤–µ—З–µ—Б–Ї–Є–є —Д–∞–Ї—В–Њ—А

–Я—А–Њ–і–Њ–ї–ґ–Є–ї —В–µ–Љ—Г –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –Њ–±—Г—З–µ–љ–Є—П —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Њ—Б–љ–Њ–≤–∞–Љ –Ш–С –Р–љ–і—А–µ–є –Э—Г–є–Ї–Є–љ, –љ–∞—З–∞–ї—М–љ–Є–Ї –Њ—В–і–µ–ї–∞ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ –±–ї–Њ–Ї–∞ –≤–Є—Ж–µ-–њ—А–µ–Ј–Є–і–µ–љ—В–∞ –њ–Њ –Ш–Ґ –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–Х–≤—А–∞–Ј¬ї. –Т–µ–і—М –Є–Љ–µ–љ–љ–Њ –Њ–љ–Є —З–∞—Б—В–Њ —П–≤–ї—П—О—В—Б—П —Б–∞–Љ—Л–Љ —Б–ї–∞–±—Л–Љ –Ј–≤–µ–љ–Њ–Љ –≤ —В—Й–∞—В–µ–ї—М–љ–Њ –≤—Л—Б—В—А–Њ–µ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ–µ –Ј–∞—Й–Є—В—Л. –Ю–і–Є–љ –Є–Ј —Б–∞–Љ—Л—Е —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ—Л—Е –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤ –≤ —А—Г–Ї–∞—Е –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤ вАФ —Д–Є—И–Є–љ–≥. –°–Њ—В—А—Г–і–љ–Є–Ї–Є –Ј–љ–∞—О—В –Њ–± —Н—В–Њ–Љ, –Њ–і–љ–∞–Ї–Њ –≤–љ–Њ–≤—М –Є –≤–љ–Њ–≤—М –њ–Њ–њ–∞–і–∞—О—В—Б—П –љ–∞ —Г–і–Њ—З–Ї—Г.

–Т ¬Ђ–Х–≤—А–∞–Ј¬ї —Б—Г—Й–µ—Б—В–≤—Г–µ—В –њ—А–Њ–≥—А–∞–Љ–Љ–∞ –њ–Њ–≤—Л—И–µ–љ–Є—П –Њ—Б–≤–µ–і–Њ–Љ–ї–µ–љ–љ–Њ—Б—В–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –њ–Њ –Ш–С. –Т –µ–µ —Б–Њ—Б—В–∞–≤ –≤—Е–Њ–і—П—В –Ї–∞–Ї –Њ–±—Г—З–∞—О—Й–Є–µ –Ї—Г—А—Б—Л, —В–∞–Ї –Є –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є–µ –Ј–∞–љ—П—В–Є—П. –Ъ–∞–ґ–і—Л–є –Љ–µ—Б—П—Ж —Б–ї—Г–ґ–±–∞ –Ш–С —А–∞—Б—Б—Л–ї–∞–µ—В —Б–Њ—В—А—Г–і–љ–Є–Ї–∞–Љ ¬Ђ–Т–µ—Б—В–љ–Є–Ї –Ш–С¬ї. –Э–∞ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–Љ –њ–Њ—А—В–∞–ї–µ —А–µ–≥—Г–ї—П—А–љ–Њ –≤—Л—Е–Њ–і—П—В –љ–Њ–≤–Њ—Б—В–Є –њ–Њ —Н—В–Њ–є —В–µ–Љ–µ. –†–∞–Ј—А–∞–±–Њ—В–∞–љ—Л –Њ–±—Г—З–∞—О—Й–Є–µ –Ї—Г—А—Б—Л, —Б–Њ–Ј–і–∞–љ—Л –≤–Є–і–µ–Њ—А–Њ–ї–Є–Ї–Є –і–ї—П –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–≥–Њ –Ґ–Т.

–†–µ–Ј—Г–ї—М—В–∞—В—Л —Г—З–µ–±–љ–Њ–є —Д–Є—И–Є–љ–≥–Њ–≤–Њ–є —А–∞—Б—Б—Л–ї–Ї–Є

–Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, —Б–ї—Г–ґ–±–∞ –Ш–С –њ–µ—А–Є–Њ–і–Є—З–µ—Б–Ї–Є —Г—Б—В—А–∞–Є–≤–∞–µ—В —Г—З–µ–±–љ—Л–µ —Д–Є—И–Є–љ–≥–Њ–≤—Л–µ —А–∞—Б—Б—Л–ї–Ї–Є. ¬Ђ–Х—Б–ї–Є –Ї—В–Њ-—В–Њ –Є–Ј —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –њ–Њ–њ–∞–і–∞–µ—В—Б—П, –љ–∞ —Н–Ї—А–∞–љ–µ –µ–≥–Њ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞ –њ–Њ—П–≤–ї—П–µ—В—Б—П –љ–∞–і–њ–Є—Б—М ¬Ђ–Я–Њ–Ј–і—А–∞–≤–ї—П—О, —В—Л –±–∞–ї–±–µ—Б!¬ї, вАФ —А–∞—Б—Б–Ї–∞–Ј—Л–≤–∞–µ—В –Р–љ–і—А–µ–є –Э—Г–є–Ї–Є–љ.

¬Ђ–°–Њ—В—А—Г–і–љ–Є–Ї–Є –љ–µ —Е–Њ—В—П—В —Г—З–Є—В—М—Б—П вАУ –Є–Љ –Є –±–µ–Ј —В–Њ–≥–Њ –µ—Б—В—М —З–µ–Љ –Ј–∞–љ—П—В—М—Б—П. –С–Њ–ї–µ–µ —В–Њ–≥–Њ, –±–µ–Ј –њ–Њ–≤—В–Њ—А–µ–љ–Є—П –њ–Њ–ї—Г—З–µ–љ–љ—Л–µ –Ј–љ–∞–љ–Є—П —Г–ї–µ—В—Г—З–Є–≤–∞—О—В—Б—П –±—Л—Б—В—А–µ–µ, —З–µ–Љ –≤—Л –Њ—В–±–Є–≤–∞–µ—В–µ—Б—М –Њ—В —Д–Є—И–Є–љ–≥–∞¬ї, вАФ –њ—А–Њ–і–Њ–ї–ґ–Є–ї —В–µ–Љ—Л –Њ–±—Г—З–µ–љ–Є—П —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Њ—Б–љ–Њ–≤–∞–Љ –Ш–С –Ъ–Є—А–Є–ї–ї –Э–∞–Ј–∞—А–Њ–≤, –∞—А—Е–Є—В–µ–Ї—В–Њ—А –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–Я–µ—А–µ–і–Њ–≤—Л–µ –њ–ї–∞—В–µ–ґ–љ—Л–µ —А–µ—И–µ–љ–Є—П¬ї. –Ъ–∞–Ї –њ—А–∞–≤–Є–ї–Њ, –і–ї—П –њ–Њ–≤—В–Њ—А–µ–љ–Є—П –Є –Ј–∞–Ї—А–µ–њ–ї–µ–љ–Є—П –Ш–С-–љ–∞–≤—Л–Ї–Њ–≤ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В—Б—П –њ–Њ—Б—В–µ—А—Л, —Б–Ї—А–Є–љ—Б–µ–є–≤–µ—А—Л –Є —А–∞—Б—Б—Л–ї–Ї–Є. –Ю–і–љ–∞–Ї–Њ —Н—В–Є –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л –њ–ї–Њ—Е–Њ —А–∞–±–Њ—В–∞—О—В. –І—В–Њ –і–µ–ї–∞—В—М?

–Т –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–Я–µ—А–µ–і–Њ–≤—Л–µ –њ–ї–∞—В–µ–ґ–љ—Л–µ —А–µ—И–µ–љ–Є—П¬ї –Ї–∞–ґ–і–Њ–Љ—Г —Б–Њ—В—А—Г–і–љ–Є–Ї—Г –љ–∞–Ј–љ–∞—З–∞—О—В –Ї—Г—А—Б –њ–Њ –Ш–С, –љ–∞–њ–Њ–Љ–Є–љ–∞—О—В, —З—В–Њ –µ–≥–Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –њ—А–Њ–є—В–Є, –∞ –µ—Б–ї–Є –Њ–љ –љ–µ —Б–і–µ–ї–∞–ї —Н—В–Њ –≤ –њ–Њ–ї–Њ–ґ–µ–љ–љ—Л–µ —Б—А–Њ–Ї–Є вАФ –±–ї–Њ–Ї–Є—А—Г—О—В –і–Њ—Б—В—Г–њ –Ї–Њ –≤—Б–µ–Љ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ, –Ї—А–Њ–Љ–µ –Њ–±—Г—З–∞—О—Й–µ–≥–Њ –Ї—Г—А—Б–∞. –Я—А–Њ–≤–µ—А–Ї–∞ –Ј–љ–∞–љ–Є–є –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –Ї–∞–ґ–і—Л–є –Љ–µ—Б—П—Ж. –°–∞–Љ–Њ–µ —Б–ї–Њ–ґ–љ–Њ вАФ –њ—А–Є–і—Г–Љ–∞—В—М –Є–љ—В–µ—А–µ—Б–љ—Г—О —В–µ–Љ—Г –Є —Б—Ж–µ–љ–∞—А–Є–є. –Ґ–∞–Ї–ґ–µ –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є —А–µ–≥—Г–ї—П—А–љ–Њ –њ—А–Њ–≤–Њ–і—П—В—Б—П —Г—З–µ–±–љ—Л–µ —Д–Є—И–Є–љ–≥–Њ–≤—Л–µ —А–∞—Б—Б—Л–ї–Ї–Є. –Э–µ–і–∞–≤–љ–Њ –љ–∞ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–Љ –њ–Њ—А—В–∞–ї–µ –Ј–∞—А–∞–±–Њ—В–∞–ї ¬Ђ–У—Г—Б—М –Я–µ—В—А¬ї вАФ —З–∞—В-–±–Њ—В, –Ї–Њ—В–Њ—А—Л–є –≤ —А–µ–ґ–Є–Љ–µ –Њ–љ–ї–∞–є–љ –љ–∞–њ–Њ–Љ–Є–љ–∞–µ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ –Њ–± –Ш–С-—А–Є—Б–Ї–∞—Е –Є —Б–Њ–≤–µ—В—Г–µ—В, –Ї–∞–Ї –Є—Е –Є–Ј–±–µ–ґ–∞—В—М.

–Ъ–∞–Ї –≤—Л—Б—В—А–Њ–Є—В—М —Б–Є—Б—В–µ–Љ—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

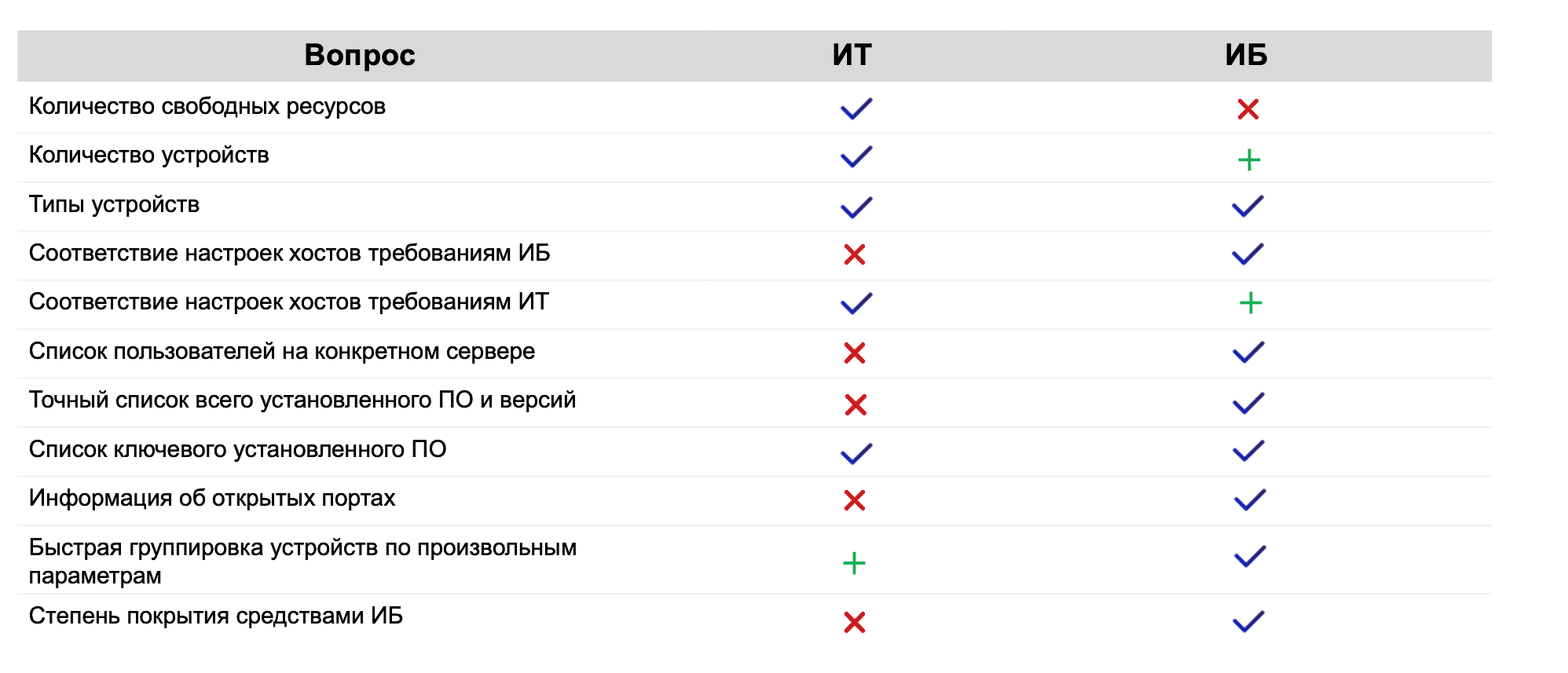

–Я—А–µ–ґ–і–µ —З–µ–Љ –љ–∞—З–∞—В—М –≤—Л—Б—В—А–∞–Є–≤–∞—В—М —Б–Є—Б—В–µ–Љ—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –љ–∞–і–Њ –њ–Њ–љ—П—В—М, —З—В–Њ –Є–Љ–µ–љ–љ–Њ –њ—А–Є–і–µ—В—Б—П –Ј–∞—Й–Є—Й–∞—В—М. –Я–Њ —Б–ї–Њ–≤–∞–Љ –У–µ–Њ—А–≥–Є—П –°—В–∞—А–Њ—Б—В–Є–љ–∞, –і–Є—А–µ–Ї—В–Њ—А–∞ –њ–Њ –Ш–С ¬Ђ–°–Њ–≥–∞–Ј¬ї, –њ—А–Є–і–µ—В—Б—П –Њ—В–≤–µ—В–Є—В—М –љ–∞ –≤–Њ–њ—А–Њ—Б—Л, —Б–Ї–Њ–ї—М–Ї–Њ —Е–Њ—Б—В–Њ–≤ –Є —Г—Б—В—А–Њ–є—Б—В–≤ –љ–∞—Е–Њ–і–Є—В—Б—П –≤ —Б–µ—В–Є, –Ї–∞–Ї–Є–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є –Є–Љ–µ—О—В –Ї –љ–µ–є –і–Њ—Б—В—Г–њ, –≤—Б–µ –ї–Є –њ–∞—А–∞–Љ–µ—В—А—Л —Б–Є—Б—В–µ–Љ—Л —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—В –њ–Њ–ї–Є—В–Є–Ї–∞–Љ –Ш–С, –Ї–∞–Ї–Њ–µ —А–µ–∞–ї—М–љ–Њ–µ –њ–Њ–Ї—А—Л—В–Є–µ —Б–µ—А–≤–µ—А–Њ–≤ –Є –Ї–Њ–љ–µ—З–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ —Б—А–µ–і—Б—В–≤–∞–Љ–Є –Ш–С, –љ–µ —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–Њ –ї–Є –љ–∞ —Б–µ—А–≤–µ—А–∞—Е –Є —Г—Б—В—А–Њ–є—Б—В–≤–∞—Е –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –љ–µ—А–∞–Ј—А–µ—И–µ–љ–љ–Њ–µ –Я–Ю.

–†–∞–Ј–ї–Є—З–Є–µ –Ш–Ґ –Є –Ш–С –Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є–Є –Ї–Њ–љ–µ—З–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤

–Ю–љ —А–∞—Б—Б–Ї–∞–Ј–∞–ї, —З–µ–Љ –Ш–Ґ-–Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є—П –Њ—В–ї–Є—З–∞–µ—В—Б—П –Њ—В –Ш–С-–Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є–Є –Є –њ–Њ–і–µ–ї–Є–ї—Б—П –Њ–њ—Л—В–Њ–Љ –њ—А–Њ–≤–µ–і–µ–љ–Є—П –њ–Њ—Б–ї–µ–і–љ–µ–є –≤ ¬Ђ–°–Њ–≥–∞–Ј¬ї. –Т –±–ї–Є–ґ–∞–є—И–Є—Е –њ–ї–∞–љ–∞—Е –і–Њ–±–∞–≤–Є—В—М –Ї–Њ—А—А–µ–ї—П—Ж–Є—О —Б —Б–Є—Б—В–µ–Љ–Њ–є –≤–Є—А—В—Г–∞–ї–Є–Ј–∞—Ж–Є–Є –Є Docker/Kubernetes, —А–∞–Ј—А–∞–±–Њ—В–∞—В—М –µ–і–Є–љ—Л–µ –і–∞—И–±–Њ—А–і—Л.

–Ъ–Є—А–Є–ї–ї –Ь—П–Ї–Є—И–µ–≤, –і–Є—А–µ–Ї—В–Њ—А –њ–Њ –Ш–С Ozon, –љ–∞–њ–Њ–Љ–љ–Є–ї, —З—В–Њ —В–Њ—З–Ї–Њ–є –≤—Е–Њ–і–∞ –≤ –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г —З–∞—Б—В–Њ —Б—В–∞–љ–Њ–≤–Є—В—Б—П VPN. –°–љ–∞—З–∞–ї–∞ –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–∞—Ж–Є—П –і–Њ–Љ–µ–љ–љ–Њ–≥–Њ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞ —Б–Њ—В—А—Г–і–љ–Є–Ї–∞, –Ј–∞—В–µ–Љ —Е–∞–Ї–µ—А—Л –њ–Њ–ї—Г—З–∞—О—В –і–Њ—Б—В—Г–њ —З–µ—А–µ–Ј VPN –Ї —Б–µ—В–Є, –њ–Њ—Б–ї–µ —Н—В–Њ–≥–Њ вАФ –і–Њ—Б—В—Г–њ –њ–Њ —Б–µ—В–Є –Ї –і–Њ–Љ–µ–љ—Г AD, –∞ –Ј–∞—В–µ–Љ –Є–Љ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –і–Њ—Б—В—Г–њ–љ–Њ –≥–Њ—А–Є–Ј–Њ–љ—В–∞–ї—М–љ–Њ–µ –њ–µ—А–µ–Љ–µ—Й–µ–љ–Є–µ.

–Т Ozon –Є—Б–њ—А–Њ–±–Њ–≤–∞–ї–Є –Љ–љ–Њ–ґ–µ—Б—В–≤–Њ —Б–њ–Њ—Б–Њ–±–Њ–≤ —А–µ—И–∞—В—М —Н—В—Г –њ—А–Њ–±–ї–µ–Љ—Л. –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ —Б–∞–Љ—Л–Љ —Н—Д—Д–µ–Ї—В–Є–≤–љ—Л–Љ –Њ–Ї–∞–Ј–∞–ї—Б—П –њ–Њ–і—Е–Њ–і, –Ї–Њ–≥–і–∞ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ—В—Б—П –і–Њ—Б—В—Г–њ –Ї –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–Љ—Г –њ—А–Є–ї–Њ–ґ–µ–љ–Є—О —З–µ—А–µ–Ј IAP –≤–Љ–µ—Б—В–Њ –і–Њ—Б—В—Г–њ–∞ –Ї —Б–µ—В–Є —З–µ—А–µ–Ј VPN. IAP –љ–µ –і–∞–µ—В –і–Њ—Б—В—Г–њ–∞ –Ї —Б–µ—В–Є –Ї–Њ–Љ–њ–∞–љ–Є–Є –Є —А–µ—Б—Г—А—Б–∞–Љ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П –і–Њ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є, –њ–Њ–Ј–≤–Њ–ї—П–µ—В —А–µ–∞–ї–Є–Ј–Њ–≤–∞—В—М –≥–Є–±–Ї–Є–µ –њ–Њ–ї–Є—В–Є–Ї–Є –і–Њ—Б—В—Г–њ–∞ –љ–∞ –Њ—Б–љ–Њ–≤–µ –Ї–Њ–љ—В–µ–Ї—Б—В–∞ –Ї–∞–ґ–і–Њ–≥–Њ –Ј–∞–њ—А–Њ—Б–∞ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П, –њ–Њ–і–і–µ—А–ґ–Є–≤–∞–µ—В –ї–Њ–≥–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ —Г—А–Њ–≤–љ–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П, HTTP, GRPC, TCP over HTTP, –µ–≥–Њ –ї–µ–≥—З–µ –Љ–∞—Б—И—В–∞–±–Є—А–Њ–≤–∞—В—М.

¬Ђ–Ю–±–µ—Б–њ–µ—З–Є—В—М –љ–µ–њ—А–µ—А—Л–≤–љ—Л–є –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥ –Ш–С, —Б–Њ–Ї—А–∞—В–Є—В—М –≤—А–µ–Љ—П —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ –Є–љ—Ж–Є–і–µ–љ—В—Л, —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞—В—М –Ш–С-–њ—А–Њ—Ж–µ—Б—Б—Л –Є –њ—А–Њ–њ–Є—Б–∞—В—М –і–ї—П –љ–Є—Е —З–µ—В–Ї–Є–µ SLA –Љ–Њ–ґ–љ–Њ —В–Њ–ї—М–Ї–Њ —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ SOC¬ї, вАФ –≥–Њ–≤–Њ—А–Є—В –Р–љ–і—А–µ–є –®–ї–µ–≥–µ–ї—М, –і–Є—А–µ–Ї—В–Њ—А –њ–Њ –Ш–С Hoff Tech. –°—Г—Й–µ—Б—В–≤—Г–µ—В —В—А–Є –Љ–Њ–і–µ–ї–Є –µ–≥–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П: in-house, –∞—Г—В—Б–Њ—А—Б–Є–љ–≥–Њ–≤–∞—П –Є –≥–Є–±—А–Є–і–љ–∞—П. –Т Hoff Tech –≤—Л–±—А–∞–ї–Є –≥–Є–±—А–Є–і–љ—Г—О –Љ–Њ–і–µ–ї—М. –Р–љ–і—А–µ–є –®–ї–µ–≥–µ–ї—М —А–∞—Б—Б–Ї–∞–Ј–∞–ї, –њ–Њ –Ї–∞–Ї–Є–Љ –Ї—А–Є—В–µ—А–Є—П–Љ –µ–≥–Њ –Ї–Њ–Љ–њ–∞–љ–Є—П –Є—Б–Ї–∞–ї–∞ –њ—А–Њ–≤–∞–є–і–µ—А–∞ —Г—Б–ї—Г–≥. ¬Ђ–Т –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М, –Љ—Л –Њ—Ж–µ–љ–Є–≤–∞–ї–Є –Њ–њ—Л—В –Є —Н–Ї—Б–њ–µ—А—В–Є–Ј—Г –њ—А–Њ–≤–∞–є–і–µ—А–∞, –∞ —В–∞–Ї–ґ–µ —Г—А–Њ–≤–µ–љ—М SLA¬ї, вАФ –≤—Б–њ–Њ–Љ–Є–љ–∞–µ—В –Њ–љ.

–≠—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В—М SOC –Љ–Њ–ґ–љ–Њ –Њ—Ж–µ–љ–Є—В—М –њ–Њ –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ –њ–Њ–Ї–∞–Ј–∞—В–µ–ї—П–Љ. –Т–Њ-–њ–µ—А–≤—Л—Е, —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М —З–µ—В–Ї–Њ —А–∞–Ј–і–µ–ї—П—В—М –Є–љ—Ж–Є–і–µ–љ—В –Є –њ–Њ–і–Њ–Ј—А–µ–љ–Є–µ –љ–∞ –Є–љ—Ж–Є–і–µ–љ—В, —В–Њ –µ—Б—В—М –љ–µ –Ј–∞—Б—Л–њ–∞—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П —Б–Њ–Њ–±—Й–µ–љ–Є—П–Љ–Є, –Ї–Њ—В–Њ—А—Л–µ –њ–Њ—В–Њ–Љ –љ–µ –њ–Њ–і—В–≤–µ—А–ґ–і–∞—О—В—Б—П. –Т–Њ-–≤—В–Њ—А—Л—Е, –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –Ј–∞—А–µ–≥–Є—Б—В—А–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–Њ–±—Л—В–Є–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Т-—В—А–µ—В—М–Є—Е, –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М —Б–Є—Б—В–µ–Љ—Л –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞, –≤—А–µ–Љ—П —А–µ–∞–Ї—Ж–Є–Є –љ–∞ –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ—Л–є –Є–љ—Ж–Є–і–µ–љ—В, –∞ —В–∞–Ї–ґ–µ –∞–љ–∞–ї–Є–Ј–∞ –Є –Є–љ—Д–Њ—А–Љ–Є—А–Њ–≤–∞–љ–Є—П –Њ –љ–µ–Љ, –≤—А–µ–Љ—П —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ –Ј–∞–њ—А–Њ—Б—Л. –Ґ–∞–Ї–ґ–µ –љ–∞–і–Њ —Г—З–Є—В—Л–≤–∞—В—М –Ї–∞—З–µ—Б—В–≤–Њ –∞–љ–∞–ї–Є—В–Є–Ї–Є –Ј–∞—А–µ–≥–Є—Б—В—А–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–Њ–±—Л—В–Є–є, –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є—П —Б SOC –Є –≤—А–µ–Љ—П, –Ї–Њ—В–Њ—А–Њ–µ –Ј–∞–Ї–∞–Ј—З–Є–Ї —В—А–∞—В–Є—В –љ–∞ —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є–µ.

–Т–ї–∞–і–Є—Б–ї–∞–≤ –Ш–≤–∞–љ–Њ–≤, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –Њ—В–і–µ–ї–∞ –Ш–Ґ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є Health&Nutrition, –і–ї—П –Њ—Ж–µ–љ–Ї–Є —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В–Є –Ш–С –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В —В–∞–Ї–Є–µ –Ї–Њ–ї–Є—З–µ—Б—В–≤–µ–љ–љ—Л–µ –Љ–µ—В—А–Є–Ї–Є, –Ї–∞–Ї ROI –љ–µ –Љ–µ–љ–µ–µ 1, —А–µ–∞–ї–Є–Ј–∞—Ж–Є—П —В–µ—Е–љ–Њ–ї–Њ–≥–Є–є –Є –њ—А–Њ—Ж–µ—Б—Б–Њ–≤ –Ш–С, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—О—Й–Є—Е –≤—Л–њ–Њ–ї–љ–µ–љ–Є–µ KPI –±–Є–Ј–љ–µ—Б–∞, —Б–Њ–Њ—В–≤–µ—В—Б—В–≤–Є–µ —Б–µ—А–≤–Є—Б–Њ–≤ –Ш–С –Ј–∞—П–≤–ї–µ–љ–љ–Њ–Љ—Г SLA –Є —Г–і–Њ–≤–ї–µ—В–≤–Њ—А–µ–љ–љ–Њ—Б—В—М –≤–љ—Г—В—А–µ–љ–љ–µ–≥–Њ –Ї–ї–Є–µ–љ—В–∞. –Ю–љ —А–∞—Б—Б–Ї–∞–Ј–∞–ї, –Ї–∞–Ї –≤ –µ–≥–Њ –Ї–Њ–Љ–њ–∞–љ–Є–Є —А–∞—Б—Б—З–Є—В—Л–≤–∞—О—В—Б—П —Н—В–Є –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–Є.

–Т 2025 –≥. –Њ—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ –њ–ї–∞–љ–Є—А—Г–µ—В—Б—П —Г–і–µ–ї–Є—В—М –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —А–∞–Ј—А–∞–±–∞—В—Л–≤–∞–µ–Љ–Њ–≥–Њ –Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ–Њ–≥–Њ –Я–Ю, –њ—А–Њ—Д–Є–ї–Є—А–Њ–≤–∞–љ–Є—О –Є –Ї–Њ–љ—В—А–Њ–ї—О –і–Њ—Б—В—Г–њ–∞ —Г—Б—В—А–Њ–є—Б—В–≤ –≤ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Г—О —Б–µ—В—М, –њ–Њ–≤—Л—И–µ–љ–Є—О –Ј—А–µ–ї–Њ—Б—В–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П–Љ–Є, —Г–њ—А–∞–≤–ї–µ–љ–Є—О —А–Є—Б–Ї–∞–Љ–Є –њ–∞—А—В–љ–µ—А–Њ–≤, —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В–Є –њ–∞—В—З–Є–љ–≥–∞, –Ї–Њ–љ—В—А–Њ–ї—О –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–µ–є, –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ—Л—Е –≤ —А–∞–Ј—А–∞–±–Њ—В–Ї–µ, –Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є–Є –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л—Е –Є BYOD —Г—Б—В—А–Њ–є—Б—В–≤.

–Ш–Ш –≤–∞–Љ –≤ –њ–Њ–Љ–Њ—Й—М

–У–ї–∞–≤–љ—Л–Љ —В—А–µ–љ–і–Њ–Љ –љ–∞ —Б–Њ–≤—А–µ–Љ–µ–љ–љ–Њ–Љ –Ш–Ґ-—А—Л–љ–Ї–µ —П–≤–ї—П–µ—В—Б—П –Є—Б–Ї—Г—Б—Б—В–≤–µ–љ–љ—Л–є –Є–љ—В–µ–ї–ї–µ–Ї—В. –Ъ –Љ–Њ–Љ–µ–љ—В—Г –µ–≥–Њ —А–∞—Б—Ж–≤–µ—В–∞ –±—Л–ї–Є —А–µ—И–µ–љ—Л –Ј–∞–і–∞—З–Є –∞–≤—В–Њ–Љ–∞—В–Є–Ј–∞—Ж–Є–Є –Є —Г—Б–Ї–Њ—А–µ–љ–Є—П —Б–Њ–Ј–і–∞–љ–Є—П –Я–Ю, –њ–Њ–≤—В–Њ—А—П–µ–Љ–Њ—Б—В–Є –Є –≤–Њ—Б–њ—А–Њ–Є–Ј–≤–Њ–і–Є–Љ–Њ—Б—В–Є –Ї–Њ–і–∞, —Б—В–∞–±–Є–ї—М–љ–Њ—Б—В–Є —Б–±–Њ—А–Ї–Є, —А–∞–Ј–≤–µ—А—В—Л–≤–∞–µ–Љ–Њ—Б—В–Є –љ–∞ –ї—О–±–Њ–Љ –Њ–Ї—А—Г–ґ–µ–љ–Є–Є. –Ю–і–љ–∞–Ї–Њ –њ–Њ—П–≤–Є–ї–Є—Б—М –љ–Њ–≤—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л. ¬Ђ–Э–Њ–≤—Л–µ –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л –љ–µ–±–µ–Ј–Њ–њ–∞—Б–љ—Л by design, —В—А–µ–±—Г–µ—В—Б—П —Г–Љ–µ—В—М –Є—Е –≥–Њ—В–Њ–≤–Є—В—М, –њ—А–Є —Н—В–Њ–Љ –≤—Б–µ —Б–Ї–∞–љ–Є—А—Г–µ—В—Б—П –∞–≤—В–Њ–Љ–∞—В–Є—З–µ—Б–Ї–Є, –∞ –Ј–љ–∞—З–Є—В, –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –Љ–љ–Њ–ґ–µ—Б—В–≤–Њ —Б—А–∞–±–∞—В—Л–≤–∞–љ–Є–є, –Ї–Њ—В–Њ—А—Л–µ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –њ—А–Њ–≤–µ—А—П—В—М¬ї, вАФ –≥–Њ–≤–Њ—А–Є—В –Р–ї–µ–Ї—Б–µ–є –§–µ–і—Г–ї–∞–µ–≤, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П Cloud Native Security –Ї–Њ–Љ–њ–∞–љ–Є–Є –Ь–Ґ–° Web Services.

–У–ї–∞–≤–љ–∞—П –Ј–∞–і–∞—З–∞ –Ш–Ш –≤ —Б—Д–µ—А–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є вАФ –≤—Л–њ–Њ–ї–љ–µ–љ–Є–µ —А—Г—В–Є–љ–љ—Л—Е –Ј–∞–і–∞—З. –Э–∞–њ—А–Є–Љ–µ—А, –Њ–љ –њ–Њ–Љ–Њ–≥–∞–µ—В —Б —В—А–Є–∞–ґ–µ–Љ —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є, –њ—А–Њ–≤–µ—А–Ї–Њ–є –Є—Е –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ–є —Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є–Є. –Ґ–∞–Ї–ґ–µ –Ш–Ш –Љ–Њ–ґ–µ—В –±—Л—В—М –њ–Њ–ї–µ–Ј–µ–љ –њ—А–Є –і–Є–љ–∞–Љ–Є—З–µ—Б–Ї–Њ–Љ –∞–љ–∞–ї–Є–Ј–µ (DAST), –≥–µ–љ–µ—А–∞—Ж–Є–Є —Б–ї–Њ–ґ–љ—Л—Е –њ—Н–є–ї–Њ–∞–і–Њ–≤ –і–ї—П Fuzzing, –∞–љ–∞–ї–Є–Ј–µ –ї–Њ–≥–Њ–≤, –≤–µ–±-–Ї–Њ–љ—В–µ–љ—В–∞ –Є –њ–Њ–Є—Б–Ї–µ –∞–љ–Њ–Љ–∞–ї–Є–є –≤ –љ–Є—Е, –њ–Њ–Є—Б–Ї–µ —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є –≤ –±–Є–Ј–љ–µ—Б-–ї–Њ–≥–Є–Ї–µ, —Б—Ж–µ–љ–∞—А–Є–µ–≤ –Є –Ї–µ–є—Б–Њ–≤ –і–ї—П QA, –≥–µ–љ–µ—А–∞—Ж–Є–Є –Є—Б–њ—А–∞–≤–ї–µ–љ–Є–є –і–ї—П —Г–ґ–µ –Њ–±–љ–∞—А—Г–ґ–µ–љ–љ—Л—Е –і–µ—Д–µ–Ї—В–Њ–≤, –≤–µ—А–Є—Д–Є–Ї–∞—Ж–Є–Є –Є—Б–њ—А–∞–≤–ї–µ–љ–љ—Л—Е –і–µ—Д–µ–Ї—В–Њ–≤. –Я—А–Є —Н—В–Њ–Љ —Г–ґ–µ –Ј–∞—Д–Є–Ї—Б–Є—А–Њ–≤–∞–љ—Л —Б–ї—Г—З–∞–Є –Ї–Є–±–µ—А–∞—В–∞–Ї –љ–∞ –Ш–Ш. –Р –Ј–љ–∞—З–Є—В, –Ш–Ш-–Љ–Њ–і–µ–ї–Є —В–Њ–ґ–µ –љ—Г–ґ–љ–Њ –Ј–∞—Й–Є—Й–∞—В—М вАФ –Є–Љ–µ–љ–љ–Њ –њ–Њ—Н—В–Њ–Љ—Г –њ–Њ—П–≤–Є–ї–Њ—Б—М —В–∞–Ї—В–µ –љ–∞–њ—А–∞–≤–ї–µ–љ–Є–µ, –Ї–∞–Ї MLSecOps.

–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –љ–∞ —Г—А–Њ–≤–љ–µ —А–∞–Ј—А–∞–±–Њ—В–Ї–Є

–°—В–∞–љ–Є—Б–ї–∞–≤ –І–µ–≥–Њ–і–∞–µ–≤, –Ш–Ґ-–і–Є—А–µ–Ї—В–Њ—А Boxberry, –Ј–∞—В—А–Њ–љ—Г–ї –≤ —Б–≤–Њ–µ–Љ –≤—Л—Б—В—Г–њ–ї–µ–љ–Є–Є –∞–Ї—В—Г–∞–ї—М–љ—Г—О —В–µ–Љ—Г –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–є —А–∞–Ј—А–∞–±–Њ—В–Ї–Є —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ Open Source –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤ DevSecOps. –Т —Б–Њ—Б—В–∞–≤ –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –Ї–Њ–љ–≤–µ–є–µ—А–∞ CI/CD –і–Њ–ї–ґ–љ—Л –≤—Е–Њ–і–Є—В—М —В–Њ—З–Ї–Є –Ї–Њ–љ—В—А–Њ–ї—П: —Б—В–∞—В–Є—З–µ—Б–Ї–Є–є –∞–љ–∞–ї–Є–Ј –Ї–Њ–і–∞ (SAST), —Г–њ—А–∞–≤–ї–µ–љ–Є–µ ¬Ђ—Б–µ–Ї—А–µ—В–∞–Љ–Є¬ї (secret finding), –∞–љ–∞–ї–Є–Ј —Б–Њ–≤–Љ–µ—Б—В–Є–Љ–Њ—Б—В–Є –≤–љ–µ—И–љ–Є—Е –±–Є–±–ї–Є–Њ—В–µ–Ї –Ї–Њ–і–∞ (SCA/OSA), —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї—М–љ–Њ–µ —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ –Ш–С-—Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є (DAST), –Є–љ—В–µ—А–∞–Ї—В–Є–≤–љ–Њ–µ —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –Ї–Њ–Љ–±–Є–љ–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –њ–Њ–і—Е–Њ–і–∞ –і–ї—П –≥–ї—Г–±–Њ–Ї–Њ–є –і–Є–∞–≥–љ–Њ—Б—В–Є–Ї–Є –Ї–Њ–і–∞ (IAST) –Є —Б–Ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ –Њ–±—А–∞–Ј–Њ–≤ –Ї–Њ–љ—В–µ–є–љ–µ—А–Њ–≤ (container security).

–°—В–∞–љ–Є—Б–ї–∞–≤ –І–µ–≥–Њ–і–∞–µ–≤ –њ–Њ–і—А–Њ–±–љ–Њ —А–∞—Б—Б–Ї–∞–Ј–∞–ї, –Ї–∞–Ї –≤ –µ–≥–Њ –Ї–Њ–Љ–њ–∞–љ–Є–Є –≤–љ–µ–і—А—П–ї—Б—П DevSecOps. –Т–љ–µ–і—А–µ–љ–Є–µ –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤ —Г–ґ–µ –љ–∞ —Б—В–∞–і–Є–Є –њ–Є–ї–Њ—В–љ–Њ–≥–Њ –њ—А–Њ–µ–Ї—В–∞ –њ–Њ–Ј–≤–Њ–ї–Є–ї–Њ —Б–љ–Є–Ј–Є—В—М —Г—А–Њ–≤–µ–љ—М —Г–≥—А–Њ–Ј –љ–∞ —Н—В–∞–њ–µ —А–∞–Ј—А–∞–±–Њ—В–Ї–Є –Я–Ю –±–Њ–ї–µ–µ —З–µ–Љ –љ–∞ 10% –і–Њ –Ј–∞–≤–µ—А—И–µ–љ–Є—П —Н—В–∞–њ–∞ –њ–Є–ї–Њ—В–љ–Њ–≥–Њ —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є—П (–њ–Њ —Б—В–∞—В–Є—З–µ—Б–Ї–Є–Љ —Б–њ–Њ—Б–Њ–±–∞–Љ –Ї–Њ–љ—В—А–Њ–ї—П). –Я—А–Є —Н—В–Њ–Љ –љ–µ–≥–∞—В–Є–≤–љ—Л–є —Н—Д—Д–µ–Ї—В –љ–∞ —Ж–µ–ї–µ–≤—Л–µ –њ—А–Њ—Ж–µ—Б—Б—Л —А–∞–Ј—А–∞–±–Њ—В–Ї–Є –њ—А–Є–Ї–ї–∞–і–љ–Њ–≥–Њ –Я–Ю –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –Њ—В—Б—Г—В—Б—В–≤—Г–µ—В.