–£—З–∞—Б—В–љ–Є–Ї–Є —Б–µ–Ї—Ж–Є–Є ¬Ђ–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М¬ї –Њ—З–µ—А–µ–і–љ–Њ–≥–Њ CNews FORUM 2022 –≤ —Е–Њ–і–µ –≤—Л—Б—В—Г–њ–ї–µ–љ–Є–є —Б–њ–Є–Ї–µ—А–Њ–≤, –∞ —В–∞–Ї–ґ–µ –Є—Е –Њ—В–≤–µ—В–Њ–≤ –љ–∞ –≤–Њ–њ—А–Њ—Б—Л –Є–Ј –Ј–∞–ї–∞ –њ—А–Є—И–ї–Є –Ї –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ –≤—Л–≤–Њ–і–∞–Љ, –њ–Њ—А–Њ–є –љ–µ —Г—В–µ—И–Є—В–µ–ї—М–љ—Л–Љ. –І–Є—Б–ї–Њ –∞—В–∞–Ї –љ–∞ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г –≤ —В–µ–Ї—Г—Й–µ–Љ –≥–Њ–і—Г —Г–≤–µ–ї–Є—З–Є–ї–Њ—Б—М –≤ 10 —А–∞–Ј. –Ю—Б–љ–Њ–≤–љ–∞—П –Ј–∞–і–∞—З–∞ —Б–µ–≥–Њ–і–љ—П вАФ –љ–µ —Б—В–Њ–ї—М–Ї–Њ –Ј–∞–Љ–µ–љ–Є—В—М –Я–Ю –Є –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ –Є–љ–Њ—Б—В—А–∞–љ–љ–Њ–≥–Њ –њ—А–Њ–Є–Ј–≤–Њ–і—Б—В–≤–∞, —Б–Ї–Њ–ї—М–Ї–Њ –љ–∞–є—В–Є –≤–∞—А–Є–∞–љ—В—Л –і–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –Њ–љ–Є –њ—А–Њ–і–Њ–ї–ґ–∞–ї–Є —А–∞–±–Њ—В–∞—В—М. –Я–Њ –Љ–љ–µ–љ–Є—О —Г—З–∞—Б—В–љ–Є–Ї–Њ–≤ —Б–µ–Ї—Ж–Є–Є, –Ј–∞—Й–Є—Й–∞—В—М –љ—Г–ґ–љ–Њ –Ї—А–Є—В–Є—З–µ—Б–Ї–Є–µ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б—Л, –∞ –љ–µ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г –≤ —Ж–µ–ї–Њ–Љ.

–У–ї–∞–≤–љ—Л–µ –Ј–∞–і–∞—З–Є

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М (–Ш–С) вАФ —Н—В–Њ —Б–≤–Њ–є—Б—В–≤–Њ –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –њ—А–Њ—В–Є–≤–Њ—Б—В–Њ—П—В—М —А–Є—Б–Ї–∞–Љ, –Є—Б—В–Њ—З–љ–Є–Ї–Њ–Љ –Ї–Њ—В–Њ—А—Л—Е –Љ–Њ–≥—Г—В –±—Л—В—М –Ї–∞–Ї –≤–љ—Г—В—А–µ–љ–љ–Є–µ, —В–∞–Ї –Є –≤–љ–µ—И–љ–Є–µ —Д–∞–Ї—В–Њ—А—Л. –Х—Б–ї–Є —Б–Ї–Њ–љ—Ж–µ–љ—В—А–Є—А–Њ–≤–∞—В—М –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ –њ–µ—А–≤—Л—Е, —В–Њ 55% –Њ–њ—А–Њ—И–µ–љ–љ—Л—Е –†–Р–Э–•–Є–У–° –Ї–Њ–Љ–њ–∞–љ–Є–є –Ј–∞—П–≤–Є–ї–Є, —З—В–Њ —Г—Е–Њ–і –Ј–∞–њ–∞–і–љ—Л—Е –Ї–Њ–Љ–њ–∞–љ–Є–є, —А–∞–љ–µ–µ –њ–Њ—Б—В–∞–≤–ї—П–≤—И–Є—Е –≤ –†–Њ—Б—Б–Є—О –∞–њ–њ–∞—А–∞—В–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ, –њ–Њ–≤–ї–Є—П–ї –Ї—А–Є—В–Є—З–µ—Б–Ї–Є –Є–ї–Є –Њ–Ї–∞–Ј–∞–ї –љ–∞–Є–±–Њ–ї–µ–µ —Б–Є–ї—М–љ–Њ–µ –≤–ї–Є—П–љ–Є–µ –љ–∞ —А–Њ—Б—Б–Є–є—Б–Ї–Є–µ –њ—А–Њ–Љ—Л—И–ї–µ–љ–љ—Л–µ –Ї–Њ–Љ–њ–∞–љ–Є–Є.

¬Ђ–Ю—Б–љ–Њ–≤–љ–∞—П –Ј–∞–і–∞—З–∞, –Ї–Њ—В–Њ—А–∞—П —Б–µ–≥–Њ–і–љ—П —Б—В–Њ–Є—В –њ–µ—А–µ–і –љ–Є–Љ–Є, вАФ –љ–µ —Б—В–Њ–ї—М–Ї–Њ –Ј–∞–Љ–µ–љ–Є—В—М –Я–Ю –Є –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ –Є–љ–Њ—Б—В—А–∞–љ–љ–Њ–≥–Њ –њ—А–Њ–Є–Ј–≤–Њ–і—Б—В–≤–∞, —Б–Ї–Њ–ї—М–Ї–Њ –љ–∞–є—В–Є –≤–∞—А–Є–∞–љ—В—Л –і–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –Њ–љ–Є –њ—А–Њ–і–Њ–ї–ґ–∞–ї–Є —А–∞–±–Њ—В–∞—В—М¬ї, вАФ –Ј–∞–і–∞–ї —В–Њ–љ –і–Є—Б–Ї—Г—Б—Б–Є–Є –Ф–Љ–Є—В—А–Є–є –Я—И–Є—З–µ–љ–Ї–Њ, –њ—А–µ–њ–Њ–і–∞–≤–∞—В–µ–ї—М –®–Ї–Њ–ї—Л –Ш–Ґ-–Љ–µ–љ–µ–і–ґ–Љ–µ–љ—В–∞ –†–Р–Э–•–Є–У–°, –≤—Л—Б—В—Г–њ–Є–≤—И–Є–є, –Ї—А–Њ–Љ–µ —В–Њ–≥–Њ, –Љ–Њ–і–µ—А–∞—В–Њ—А–Њ–Љ —Б–µ–Ї—Ж–Є–Є.

–Я–Њ—З–µ–Љ—Г? –Х—Б–ї–Є –љ–µ —Б—З–Є—В–∞—В—М —Б–Њ—Д—В–∞ –Є–Ј —Б–µ–≥–Љ–µ–љ—В–∞ –Ш–С, –љ–∞ –Ї–Њ—В–Њ—А–Њ–µ —Г–ґ–µ –њ–µ—А–µ—И–ї–Є –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ –Ї–Њ–Љ–њ–∞–љ–Є–є –Є –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ—Л—Е –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–є, —Б 2014 –≥. —В–∞–Ї –Є –љ–µ —А–µ—И–µ–љ—Л –і–≤–µ –±–∞–Ј–Њ–≤—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л. –Т –Є—Е —З–Є—Б–ї–µ: –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –Є –ґ–µ–ї–µ–Ј–Њ –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –≤—Б–µ–є –љ–Њ–Љ–µ–љ–Ї–ї–∞—В—Г—А—Л. –Я—А–Є—З–µ–Љ, —В–µ—Е–љ–Њ–ї–Њ–≥–Є—З–µ—Б–Ї–Њ–µ –Њ—В—Б—В–∞–≤–∞–љ–Є–µ –љ–∞–Є–±–Њ–ї–µ–µ –Ј–∞–Љ–µ—В–љ–Њ –Є–Љ–µ–љ–љ–Њ –≤ –Њ–±–ї–∞—Б—В–Є –Я–Ю.

–Ю—Б–љ–Њ–≤–љ–∞—П –Њ–њ–∞—Б–љ–Њ—Б—В—М —В–µ—Е–љ–Њ–ї–Њ–≥–Є—З–µ—Б–Ї–Њ–≥–Њ –Њ—В—Б—В–∞–≤–∞–љ–Є—П –†–Њ—Б—Б–Є–Є –ї–µ–ґ–Є—В –≤ –Њ–±–ї–∞—Б—В–Є –Я–Ю, –∞ –љ–µ –ґ–µ–ї–µ–Ј–∞

–Ф–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л–Љ –Њ–≥—А–∞–љ–Є—З–Є–≤–∞—О—Й–Є–Љ —Д–∞–Ї—В–Њ—А–Њ–Љ –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є—П —П–≤–ї—П–µ—В—Б—П —В–Њ, —З—В–Њ —А–∞–љ–µ–µ –≤—Л–і–µ–ї–µ–љ–љ—Л–µ –Ш–Ґ-–±—О–і–ґ–µ—В—Л —Г–ґ–µ –≤ –Љ–∞—Б—Б–µ —Б–≤–Њ–µ–є –Њ—Б–≤–Њ–µ–љ—Л, –∞ –Є–љ–≤–µ—Б—В–Є—А–Њ–≤–∞—В—М –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л–µ –і–µ–љ—М–≥–Є –љ–∞ –њ–µ—А–µ–≤–љ–µ–і—А–µ–љ–Є–µ –љ–Є–Ї—В–Њ –љ–µ —Б–њ–µ—И–Є—В. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –Ї—А–∞–є–љ–µ –њ—А–Њ–±–ї–µ–Љ–∞—В–Є—З–љ–Њ –±—Л—Б—В—А–Њ –Ј–∞–Љ–µ–љ–Є—В—М —В–Њ –Я–Ю, –Ї–Њ—В–Њ—А–Њ–µ —Б–Њ–Ј–і–∞–≤–∞–ї–Њ—Б—М –≥–Њ–і–∞–Љ–Є. –°—Г—Й–µ—Б—В–≤—Г—О—Й–Є–µ —Б–ї–Њ–ґ–љ—Л–µ –Ш–Ґ-—Б–Є—Б—В–µ–Љ—Л –Є –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л–µ —А–µ—И–µ–љ–Є—П ¬Ђ–≤—А–Њ—Б–ї–Є¬ї –≤ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г –Ї–Њ–Љ–њ–∞–љ–Є–є. –Ю–љ–∞ —Г—Б–ї–Њ–ґ–љ—П–ї–∞—Б—М –Є —Б–Њ–≤–µ—А—И–µ–љ—Б—В–≤–Њ–≤–∞–ї–∞—Б—М –і–Њ–ї–≥–Њ–µ –≤—А–µ–Љ—П, –∞ –і–ї—П –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є—П –љ—Г–ґ–љ–Њ –Љ–µ–љ—П—В—М –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –≤—Б—С.

–Т —Б–≤—П–Ј–Є —Б —Н—В–Є–Љ, –Њ—Ж–µ–љ–Є–≤–∞—П –Ш–С-—А–Є—Б–Ї–Є –Ї–∞–Ї —В–∞–Ї–Њ–≤—Л–µ, –њ–∞—А–∞–ї–ї–µ–ї—М–љ–Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Є—Б–Ї–∞—В—М –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П —Б–љ–Є–ґ–µ–љ–Є—П —А–Є—Б–Ї–Њ–≤ –≤ —Ж–µ–ї–Њ–Љ –њ—А–Є –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є–Є –≤ —Г—Б–ї–Њ–≤–Є—П—Е —Б–∞–љ–Ї—Ж–Є–Њ–љ–љ—Л—Е —Г–≥—А–Њ–Ј. –Я–Њ—Н—В–Њ–Љ—Г –њ–µ—А–≤—Л–Љ –њ—Г–љ–Ї—В–Њ–Љ –≤ —Б–њ–Є—Б–Ї–µ –Є–Ј 10 –љ–∞–њ—А–∞–≤–ї–µ–љ–Є–є –і–µ–є—Б—В–≤–Є–є —Н–Ї—Б–њ–µ—А—В –њ–Њ—Б—В–∞–≤–Є–ї —Б–ї–µ–і—Г—О—Й—Г—О —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є—О: ¬Ђ–Т—Л–±—А–∞—В—М 2-3 –≤–µ–љ–і–Њ—А–∞ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П –≤ —Ж–µ–ї—П—Е —Б–љ–Є–ґ–µ–љ–Є—П —А–Є—Б–Ї–Њ–≤ –Ј–∞–≥—А—Г–Ј–Ї–Є –њ—А–Њ–Є–Ј–≤–Њ–і—Б—В–≤–∞ —А–Њ—Б—Б–Є–є—Б–Ї–Њ–≥–Њ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П –Є —Б—А—Л–≤–∞ —Б—А–Њ–Ї–Њ–≤ –њ–Њ—Б—В–∞–≤–Њ–≤ –њ–Њ –Ј–∞–Ї–∞–Ј–∞–Љ. –Э–∞—З–∞—В—М –њ–µ—А–µ—Е–Њ–і –љ–∞ вАЭ—А–Њ—Б—Б–Є–є—Б–Ї—Г—О –Є–≥–ї—ГвАЭ —Б вАЭ–∞–Љ–µ—А–Є–Ї–∞–љ—Б–Ї–Њ–євАЭ –Є вАЭ–Ї–Є—В–∞–є—Б–Ї–Њ–євАЭ¬ї. –І—В–Њ –Ї–∞—Б–∞–µ—В—Б—П —Б–Њ—Д—В–∞, —В–Њ –Ї—А–Є—В–Є—З–љ—Л–є –і–Њ–ї–ґ–µ–љ –±—Л—В—М –Ј–∞–Љ–µ–љt–љ –≤ –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М, –∞ –Њ—Б—В–∞–ї—М–љ–Њ–є вАФ –њ–Њ—Н—В–∞–њ–љ–Њ —Б —Д–Њ—А–Љ–Є—А–Њ–≤–∞–љ–Є–µ–Љ –њ—А–Њ–і—Г–Љ–∞–љ–љ–Њ–є —Б—В—А–∞—В–µ–≥–Є–Є –њ–µ—А–µ—Е–Њ–і–∞.

–І—В–Њ –Њ–Ї–∞–Ј–∞–ї–Њ—Б—М –њ–Њ–і —Г–і–∞—А–Њ–Љ —Е–∞–Ї–µ—А–Њ–≤

–°–µ—А–≥–µ–є –Ъ–Њ–Ј–µ—А–Њ–і, –і–Є—А–µ–Ї—В–Њ—А –њ–Њ —А–∞–Ј–≤–Є—В–Є—О –±–Є–Ј–љ–µ—Б–∞ –љ–∞ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–Љ –Є –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ–Њ–Љ —А—Л–љ–Ї–µ –Ї–Њ–Љ–њ–∞–љ–Є–Є –Ґ—А–∞–љ—Б–Ґ–µ–ї–µ–Ъ–Њ–Љ, –њ–Њ–і–µ–ї–Є–ї—Б—П –∞–Ї—В—Г–∞–ї—М–љ—Л–Љ–Є —В—А–µ–љ–і–∞–Љ–Є –Є —В–µ–љ–і–µ–љ—Ж–Є—П–Љ–Є –љ–∞ —А—Л–љ–Ї–µ –Ш–С: ¬Ђ–Т 10 —А–∞–Ј —Г–≤–µ–ї–Є—З–Є–ї–Њ—Б—М –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –Ј–∞—Д–Є–Ї—Б–Є—А–Њ–≤–∞–љ–љ—Л—Е –∞—В–∞–Ї –Ј–∞ 1 –Ї–≤–∞—А—В–∞–ї 2022 –≥–Њ–і–∞ –њ–Њ —Б—А–∞–≤–љ–µ–љ–Є—О —Б–Њ –≤—Б–µ–Љ 2021 –≥–Њ–і–Њ–Љ! –Т 3 –Ї–≤–∞—А—В–∞–ї–µ —Д–Њ–Ї—Г—Б –∞—В–∞–Ї —Б–Љ–µ—Б—В–Є–ї—Б—П —Б –≥–Њ—Б—Г—З—А–µ–ґ–і–µ–љ–Є–є –љ–∞ –њ—А–Њ–Љ—Л—И–ї–µ–љ–љ–Њ—Б—В—М –Є —В–µ–ї–µ–Ї–Њ–Љ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г. –°–∞–Љ–∞—П –њ—А–Њ–і–Њ–ї–ґ–Є—В–µ–ї—М–љ–∞—П –љ–µ–њ—А–µ—А—Л–≤–љ–∞—П DDoS-–∞—В–∞–Ї–∞ –і–ї–Є–ї–∞—Б—М 34 –і–љ—П¬ї.

–Ґ–µ–љ–і–µ–љ—Ж–Є–Є –љ–∞ —А—Л–љ–Ї–µ –Ш–С

–°–њ–Є–Ї–µ—А –Њ–±—А–∞—В–Є–ї –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ —З–µ—В—Л—А–µ —В—А–µ–љ–і–∞ —А—Л–љ–Ї–∞. –Т–Њ-–њ–µ—А–≤—Л—Е, –љ–∞–Љ–µ—В–Є–ї—Б—П –µ–ґ–µ–≥–Њ–і–љ—Л–є –њ—А–Є—А–Њ—Б—В –љ–Њ–≤—Л—Е —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є, –Ї–Њ—В–Њ—А—Л–є –њ—А–µ–≤—Л—Б–Є–ї —В–µ–Љ–њ –≤ 10% –≤ –≥–Њ–і–Њ–≤–Њ–Љ –≤—Л—А–∞–ґ–µ–љ–Є–Є. –Т–Њ-–≤—В–Њ—А—Л—Е, –Ј–∞—Д–Є–Ї—Б–Є—А–Њ–≤–∞–љ–Њ —А–µ–Ј–Ї–Њ–µ —Г–≤–µ–ї–Є—З–µ–љ–Є–µ –∞—В–∞–Ї –љ–∞ —Б–Є—Б—В–µ–Љ—Л –Р–°–£ –Ґ–Я –Є –Ъ–Ш–Ш. –Т-—В—А–µ—В—М–Є—Е, –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –≤—Л–љ—Г–ґ–і–µ–љ–љ–Њ–µ —Д–Њ—А—Б–Є—А–Њ–≤–∞–љ–Є–µ –Ј–∞–і–∞—З –њ–Њ –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є—О —Б—А–µ–і—Б—В–≤ –Ш–С. –Ш, –љ–∞–Ї–Њ–љ–µ—Ж, —Б—В–∞–ї –Ї—А–∞–є–љ–µ –Њ—Б—В—А—Л–Љ –і–µ—Д–Є—Ж–Є—В –Ї–≤–∞–ї–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ—Л—Е –Ш–С-—Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–Њ–≤.

–Т —Н—В–Є—Е –љ–µ–њ—А–Њ—Б—В—Л—Е —Г—Б–ї–Њ–≤–Є—П—Е —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Л –Ї–Њ–Љ–њ–∞–љ–Є–Є –Ґ—А–∞–љ—Б–Ґ–µ–ї–µ–Ъ–Њ–Љ, –Ї–∞–Ї –і–Њ–≤–Њ–ї—М–љ–Њ —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–µ –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–µ —Б—А–µ–і—Б—В–≤–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Ш–С, –њ—А–µ–і–ї–∞–≥–∞—О—В —Г—З–∞—Б—В–љ–Є–Ї–∞–Љ —А—Л–љ–Ї–∞ —Б–µ—А–≤–Є—Б–љ—Г—О –Љ–Њ–і–µ–ї—М –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –і–Њ–ї–ґ–љ–Њ–≥–Њ —Г—А–Њ–≤–љ—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.

–Т —З–∞—Б—В–љ–Њ—Б—В–Є, –≤—Л–≥–Њ–і–љ–µ–µ –≤–Њ—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П —Б–µ—А–≤–Є—Б–Њ–Љ –Є —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞—В—М —Д—Г–љ–Ї—Ж–Є—О –Ш–С, —З–µ–Љ –≤ –Ї–∞–ґ–і–Њ–Љ —Д–Є–ї–Є–∞–ї–µ —В–µ—А—А–Є—В–Њ—А–Є–∞–ї—М–љ–Њ —А–∞—Б–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є —Б–Њ–Ј–і–∞–≤–∞—В—М —Б–≤–Њ–Є –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—П. –°–µ—А–≤–Є—Б–љ–∞—П –Љ–Њ–і–µ–ї—М –њ–Њ–Ј–≤–Њ–ї—П–µ—В –њ–Њ–і–Ї–ї—О—З–∞—В—М –љ–Њ–≤—Л–µ —В–Њ—З–Ї–Є –±—Л—Б—В—А–µ–µ –Є –і–µ—И–µ–≤–ї–µ –Є —Б –Љ–µ–љ—М—И–Є–Љ–Є –Ј–∞—В—А–∞—В–∞–Љ–Є. –Т–∞–ґ–љ–Њ —Г—З–Є—В—Л–≤–∞—В—М –Њ—В—А–∞—Б–ї–µ–≤—Г—О —Н–Ї—Б–њ–µ—А—В–Є–Ј—Г —Б–µ—А–≤–Є—Б-–њ—А–Њ–≤–∞–є–і–µ—А–∞: –њ–∞—А—В–љ–µ—А, –≥–ї—Г–±–Њ–Ї–Њ –њ–Њ–љ–Є–Љ–∞—О—Й–Є–є —Г–љ–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ—Л–µ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б—Л —Б–Љ–Њ–ґ–µ—В —Н—Д—Д–µ–Ї—В–Є–≤–љ–µ–µ ¬Ђ–љ–∞–ї–Њ–ґ–Є—В—М¬ї –љ–∞ –љ–Є—Е –Њ–њ—В–Є–Љ–∞–ї—М–љ—Л–µ –Ш–С-–њ—А–Њ—Ж–µ—Б—Б—Л –Є —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л, –µ—Б—В–µ—Б—В–≤–µ–љ–љ–Њ, —Б –њ—А–Њ–≥–љ–Њ–Ј–Є—А—Г–µ–Љ—Л–Љ —Г—А–Њ–≤–љ–µ–Љ —Б–µ—А–≤–Є—Б–∞. –Ш, –љ–∞–Ї–Њ–љ–µ—Ж, –њ–Њ—П–≤–ї—П–µ—В—Б—П –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М –≥–Є–±–Ї–Њ–≥–Њ –Љ–∞—Б—И—В–∞–±–Є—А–Њ–≤–∞–љ–Є—П –±–Є–Ј–љ–µ—Б–∞ –±–µ–Ј —Г–≤–µ–ї–Є—З–µ–љ–Є—П –Ї–∞–њ–Є—В–∞–ї—М–љ—Л—Е —А–∞—Б—Е–Њ–і–Њ–≤ –≤ —З–∞—Б—В–Є –Ј–∞—В—А–∞—В –љ–∞ –Ш–С.

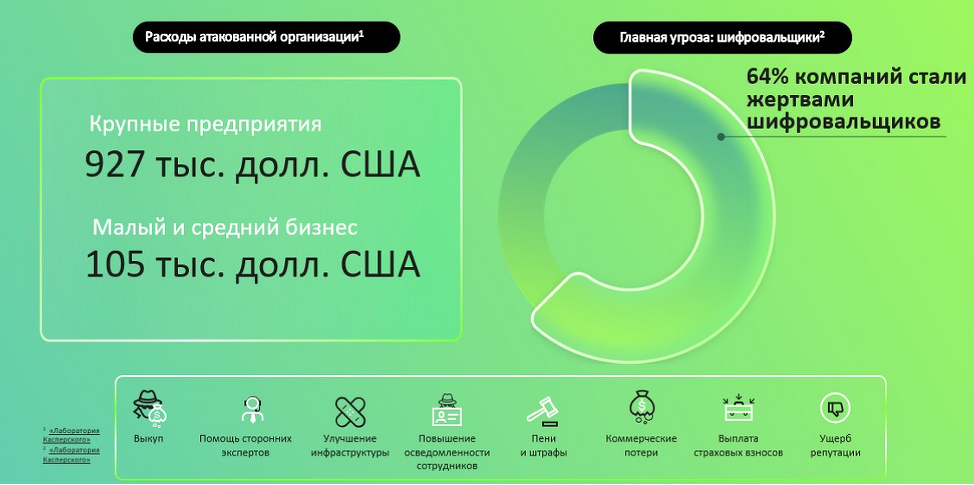

–Р–ї–µ–Ї—Б–µ–є –Ъ–Є—Б–µ–ї–µ–≤, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –Њ—В–і–µ–ї–∞ –њ–Њ —А–∞–±–Њ—В–µ —Б –Ї–ї–Є–µ–љ—В–∞–Љ–Є —Б—А–µ–і–љ–µ–≥–Њ –Є –Љ–∞–ї–Њ–≥–Њ –±–Є–Ј–љ–µ—Б–∞ –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–Ы–∞–±–Њ—А–∞—В–Њ—А–Є—П –Ъ–∞—Б–њ–µ—А—Б–Ї–Њ–≥–Њ¬ї, –њ—А–Њ–і–Њ–ї–ґ–Є–ї —В–µ–Љ—Г: ¬Ђ–Ъ–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Њ—Б—В—М вАФ —Н—В–Њ –Њ–≥—А–Њ–Љ–љ–∞—П –Є–љ–і—Г—Б—В—А–Є—П, –≤–µ—А–Њ—П—В–љ–Њ, —Б–∞–Љ–∞—П –Ї—А—Г–њ–љ–∞—П –≤ –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ–љ–Њ–є –њ—А–µ—Б—В—Г–њ–љ–Њ—Б—В–Є. –Я—А–Є –≤—Л—А—Г—З–Ї–µ –≤ 1,5 —В—А–ї–љ –і–Њ–ї–ї–∞—А–Њ–≤ –≤ 2021 –≥–Њ–і—Г —Н—В–Њ 50% –∞–≤—В–Њ–Љ–Њ–±–Є–ї—М–љ–Њ–є –њ—А–Њ–Љ—Л—И–ї–µ–љ–љ–Њ—Б—В–Є –Є–ї–Є 85% —В–µ–ї–µ–Ї–Њ–Љ–Љ—Г–љ–Є–Ї–∞—Ж–Є–є. –≠—В–Њ –њ—А–Є–≤–ї–µ–Ї–ї–Њ –Є –њ—А–Њ–і–Њ–ї–ґ–∞–µ—В –њ—А–Є–≤–ї–µ–Ї–∞—В—М –≤ –Ї—А–Є–Љ–Є–љ–∞–ї—М–љ—Л—Е –±–Є–Ј–љ–µ—Б –Њ–≥—А–Њ–Љ–љ–Њ–µ –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –ї—О–і–µ–є. –Ф–Њ—Б—В—Г–њ–љ—Л–є –і–ї—П –≤—Б–µ—Е –Є–љ—Б—В—А—Г–Љ–µ–љ—В–∞—А–Є–є –њ–Њ–Ј–≤–Њ–ї—П–µ—В —В–µ–њ–µ—А—М –Њ—З–µ–љ—М –ї–µ–≥–Ї–Њ –љ–∞—З–∞—В—М –∞—В–∞–Ї—Г, –љ–µ–Ј–∞–≤–Є—Б–Є–Љ–Њ –Њ—В —В–Њ–≥–Њ, –µ—Б—В—М –ї–Є —Г —З–µ–ї–Њ–≤–µ–Ї–∞ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–µ –љ–∞–≤—Л–Ї–Є –Є–ї–Є –љ–µ—В. –Т–Њ–њ—А–Њ—Б —В–Њ–ї—М–Ї–Њ –≤ —Ж–µ–љ–µ, –Њ–љ–∞ –љ–µ —В–∞–Ї —Г–ґ –≤–µ–ї–Є–Ї–∞. –Р –≤–Њ—В —Г—Й–µ—А–± –Њ—В –њ–Њ–і–Њ–±–љ–Њ–є –∞—В–∞–Ї–Є –Љ–Њ–ґ–µ—В –±—Л—В—М –Њ—З–µ–љ—М —Б–µ—А—М–µ–Ј–љ—Л–Љ¬ї.

–°—А–µ–і–љ–Є–є —Г—Й–µ—А–± –Њ—В –Ї–Є–±–µ—А–∞—В–∞–Ї –Є –µ–≥–Њ –≤–Є–і—Л

–Ф–ї—П –±–Њ—А—М–±—Л —Б —Н—В–Є–Љ–Є —Г–≥—А–Њ–Ј–∞–Љ–Є, –њ–Њ –і–∞–љ–љ—Л–Љ —Б–њ–Є–Ї–µ—А–∞, –Љ–Њ–ґ–љ–Њ —Б–і–µ–ї–∞—В—М –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –≤–µ—Й–µ–є, –љ–∞–њ—А–Є–Љ–µ—А, –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –љ–∞–і—С–ґ–љ–Њ–µ —А–µ—И–µ–љ–Є–µ –і–ї—П –Ј–∞—Й–Є—В—Л –Ї–Њ–љ–µ—З–љ—Л—Е —В–Њ—З–µ–Ї, —З—В–Њ–±—Л —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ —Г–Љ–µ–љ—М—И–Є—В—М –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В—М –∞—В–∞–Ї–Є, —З—В–Њ –Њ—Б–Њ–±–µ–љ–љ–Њ –≤–∞–ґ–љ–Њ –њ—А–Є –ї–Є–Ї–≤–Є–і–∞—Ж–Є–Є –њ–µ—А–Є–Љ–µ—В—А–Њ–≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є —Г–і–∞–ї–µ–љ–љ–Њ–є —А–∞–±–Њ—В–µ, –∞ —В–∞–Ї–ґ–µ –њ—А–µ–і–Њ—В–≤—А–∞—В–Є—В—М –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ —Г–≥—А–Њ–Ј –і–Њ —В–Њ–≥–Њ, –Ї–∞–Ї –Њ–љ–Є –њ—А–Є—З–Є–љ—П—В –Ї–∞–Ї–Њ–є-–ї–Є–±–Њ –≤—А–µ–і.

–Т–∞–ґ–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –њ–µ—А–µ–і–Њ–≤—Л–µ –Љ–µ—В–Њ–і—Л –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П, –≤ –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М –Њ—Б–љ–Њ–≤–∞–љ–љ—Л–µ –љ–∞ –Љ–∞—И–Є–љ–љ–Њ–Љ –Њ–±—Г—З–µ–љ–Є–Є, —З—В–Њ–±—Л –Њ–±–љ–∞—А—Г–ґ–Є–≤–∞—В—М —Г–≥—А–Њ–Ј—Л, –Є—Б–њ–Њ–ї—М–Ј—Г—О—Й–Є–µ —А–∞–Ј–ї–Є—З–љ—Л–µ –Љ–µ—В–Њ–і—Л –Њ–±—Е–Њ–і–∞ —Б—А–µ–і—Б—В–≤ –Ш–С. –Ф–ї—П –і–∞–ї—М–љ–µ–є—И–µ–≥–Њ —Г–ї—Г—З—И–µ–љ–Є—П –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П, —А–∞—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є—П –Є —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ —Г–≥—А–Њ–Ј—Л –≤–Њ–Ј–Љ–Њ–ґ–µ–љ –њ–µ—А–µ—Е–Њ–і –љ–∞ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є EDR –Є/–Є–ї–Є MDR.

–Э–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –њ–Њ—Б—В–Њ—П–љ–љ–Њ–µ –Њ–±—Г—З–µ–љ–Є–µ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –≤–Њ–њ—А–Њ—Б–∞–Љ –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–ї—П —Б–Њ–Ј–і–∞–љ–Є—П –Ї—Г–ї—М—В—Г—А—Л –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Ш –њ–Њ—Б–ї–µ–і–љ–µ–µ, –љ–Њ –љ–µ –Љ–µ–љ–µ–µ –≤–∞–ґ–љ–Њ–µ вАФ —Б–≤–Њ–µ–≤—А–µ–Љ–µ–љ–љ–Њ–µ –Є—Б–њ—А–∞–≤–ї–µ–љ–Є–µ –Є –Њ–±–љ–Њ–≤–ї–µ–љ–Є–µ –Я–Ю. –Р –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г —Н—В–Њ —А—Г—В–Є–љ–љ–∞—П –Ј–∞–і–∞—З–∞, —В–Њ –њ—А–µ–і–њ–Њ—З—В–Є—В–µ–ї—М–љ–µ–µ –µ–µ –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞—В—М.

–Т ¬Ђ–Ы–∞–±–Њ—А–∞—В–Њ—А–Є–Є –Ъ–∞—Б–њ–µ—А—Б–Ї–Њ–≥–Њ¬ї —Б–Њ–Ј–і–∞–љ–Њ —А–µ—И–µ–љ–Є–µ, –Ї–Њ—В–Њ—А–Њ–µ –њ–Њ–Љ–Њ–ґ–µ—В –±–Њ—А–Њ—В—М—Б—П —Б —Н—В–Є–Љ–Є —Г–≥—А–Њ–Ј–∞–Љ–Є, –љ–µ –Ј–∞—В—А–∞—З–Є–≤–∞—П –њ—А–Є —Н—В–Њ–Љ —Б–ї–Є—И–Ї–Њ–Љ –Љ–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є, —Г—Б–Є–ї–Є–є –Є –і–µ–љ–µ–≥: Kaspersky Optimum Security. –Ю–љ–Њ —Б–Њ—Б—В–Њ–Є—В –Є–Ј —З–µ—В—Л—А–µ—Е –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –Љ–Њ–ґ–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –њ–Њ –Њ—В–і–µ–ї—М–љ–Њ—Б—В–Є –Є–ї–Є –≤–Љ–µ—Б—В–µ.

–Ъ–∞–Ї –њ—А–∞–≤–Є–ї—М–љ–Њ –Љ–Њ–љ–Є—В–Њ—А–Є—В—М –Ш–С

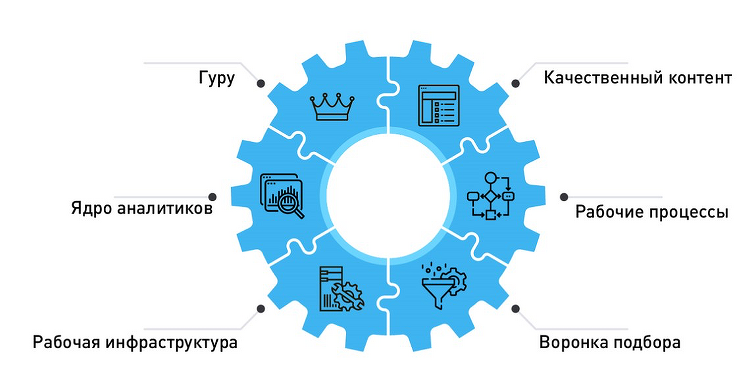

–Ш–≤–∞–љ –Ь–µ–ї–µ—Е–Є–љ, –і–Є—А–µ–Ї—В–Њ—А —Ж–µ–љ—В—А–∞ –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞ –Є –њ—А–Њ—В–Є–≤–Њ–і–µ–є—Б—В–≤–Є—П –Ї–Є–±–µ—А–∞—В–∞–Ї–∞–Љ IZ:SOC –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–Ш–љ—Д–Њ—А–Љ–Ј–∞—Й–Є—В–∞¬ї –≤ –і–Њ–Ї–ї–∞–і–µ ¬Ђ–Ъ–∞–Ї –њ–Њ—Б—В—А–Њ–Є—В—М —А–∞–±–Њ—В–∞—О—Й–Є–є SOC¬ї –Њ—Б—В–∞–љ–Њ–≤–Є–ї—Б—П –љ–∞ –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є—Е –∞—Б–њ–µ–Ї—В–∞—Е —В–Њ–≥–Њ, –Ї–∞–Ї –і–Њ–±–Є—В—М—Б—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –њ–Њ–ї—Г—З–Є–ї–Њ—Б—М —З—В–Њ-—В–Њ –њ–Њ—Е–Њ–ґ–µ–µ –љ–∞ —А–µ–∞–ї—М–љ–Њ —А–∞–±–Њ—В–∞—О—Й–Є–є —Ж–µ–љ—В—А –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞ –Ш–С, –∞ –љ–µ –љ–∞ –Ї–∞—А—В–Є–љ–Ї–Є –Є–Ј —А–µ–Ї–ї–∞–Љ–љ—Л—Е –±—Г–Ї–ї–µ—В–Њ–≤.

–Ч–∞—З–∞—Б—В—Г—О –њ–Њ–і —Б–ї–Њ–≤–∞–Љ–Є ¬Ђ–Љ—Л –њ–Њ—Б—В—А–Њ–Є–ї–Є SOC¬ї –љ–µ–Ї–Њ—В–Њ—А—Л–Љ–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Є–Ї–∞–Љ–Є –њ–Њ–љ–Є–Љ–∞–µ—В—Б—П –Ј–∞–Ї—Г–њ–Ї–∞ –Њ—В–µ—З–µ—Б—В–≤–µ–љ–љ–Њ–≥–Њ SIEM-—А–µ—И–µ–љ–Є—П, –њ–Њ–і–Ї–ї—О—З–µ–љ–Є–µ –Ї –љ–µ–Љ—Г –Ї–∞–Ї–Є—Е-—В–Њ –Є—Б—В–Њ—З–љ–Є–Ї–Њ–≤ —Б–Њ–±—Л—В–Є–є, –Њ–±—Л—З–љ–Њ –Є–Ј Windows, –Є –љ–∞—Б—В—А–Њ–є–Ї–∞ 40-50 –њ—А–∞–≤–Є–ї –Ї–Њ—А—А–µ–ї—П—Ж–Є–Є. –Э–∞ –≤—Л—Е–Њ–і–µ –њ–Њ—П–≤–ї—П–µ—В—Б—П –і–Њ–Ї–ї–∞–і: ¬Ђ–Ь—Л –њ–Њ—Б—В—А–Њ–Є–ї–Є —Ж–µ–љ—В—А –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –±—Г–і–µ–Љ –Љ–Њ–љ–Є—В–Њ—А–Є—В—М –Ш–С¬ї. –Р —З—В–Њ –ґ–µ –љ–∞ —Б–∞–Љ–Њ–Љ –і–µ–ї–µ –њ–Њ—Б—В—А–Њ–Є–ї–Є —Н—В–Є ¬Ђ—Б–Њ–Ї–Њ—Б—В—А–Њ–Є—В–µ–ї–Є¬ї?

–Ч–∞–ї–Њ–≥ —Г—Б–њ–µ—Е–∞ SOC

¬Ђ–Т –њ—А–Є–ї–Є—З–љ–Њ–Љ SOC –Є–Љ–µ–µ—В—Б—П —З–µ—В—Л—А–µ –Ї—А–∞–µ—Г–≥–Њ–ї—М–љ—Л—Е –Ї–∞–Љ–љ—П вАФ –Ї–Њ–љ—В–µ–љ—В, –ї—О–і–Є, –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А–∞ –Є –њ—А–Њ—Ж–µ—Б—Б—Л. –Ъ–Њ–љ—В–µ–љ—В вАФ —Н—В–Њ –љ–∞–±–Њ—А —В–µ—Е –њ—А–∞–≤–Є–ї, –Ї–Њ—В–Њ—А—Л–µ –њ–Њ–Ј–≤–Њ–ї—П—О—В SOC –≤—Л—П–≤–ї—П—В—М –і–µ–є—Б—В–≤–Є—П –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤ –≤ —Ж–µ–ї–µ–≤–Њ–є —Б–Є—Б—В–µ–Љ–µ. –Я–Њ—Б–Ї–Њ–ї—М–Ї—Г —Б–µ–є—З–∞—Б –≤—Б–µ –∞—В–∞–Ї–Є –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л–µ —Б–Њ —Б–ї–Њ–ґ–љ—Л–Љ–Є –Љ–µ—Е–∞–љ–Є–Ї–∞–Љ–Є, –љ–µ–Њ–±—Е–Њ–і–Є–Љ –њ—А–Њ–і–≤–Є–љ—Г—В—Л–є –Ї–Њ–љ—В–µ–љ—В. –Ц–Є–Ј–љ—М –њ–Њ–Ї–∞–Ј—Л–≤–∞–µ—В, —З—В–Њ –і–ї—П –±–Њ—А—М–±—Л —Б APT-–∞—В–∞–Ї–∞–Љ–Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –±–Њ–ї–µ–µ 400 –њ—А–∞–≤–Є–ї, –≤—Л—Б—В—А–∞–і–∞–љ–љ—Л–µ вАЭ–±–Њ–ї—М—О –Є –њ–Њ—В–Њ–ЉвАЭ –∞–љ–∞–ї–Є—В–Є–Ї–Њ–≤ –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є. –Т–µ–љ–і–Њ—А—Б–Ї–Є–µ –њ—А–∞–≤–Є–ї–∞, –њ–Њ—Б—В–∞–≤–ї—П–µ–Љ—Л–µ –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О, –љ–µ–ї—М–Ј—П –њ—А–Њ—Б—В–Њ –≤–Ј—П—В—М –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М. –¶–µ–љ–∞ —В–Њ–Љ—Г вАФ вАЭ—Г–Љ–µ—А—И–∞—ПвАЭ –і–µ–ґ—Г—А–љ–∞—П —Б–Љ–µ–љ–∞ –∞–љ–∞–ї–Є—В–Є–Ї–Њ–≤ —Н—В–Њ–≥–Њ SOC –њ–Њ–і –≤–Њ–і–Њ–њ–∞–і–Њ–Љ –Є–Ј –±–Њ–ї–µ–µ —З–µ–Љ —Б–Њ—В–µ–љ —В—Л—Б—П—З —Б–Њ–±—Л—В–Є–є –≤ —З–∞—Б¬ї, вАФ –њ–Њ—П—Б–љ–Є–ї –Ш–≤–∞–љ –Ь–µ–ї–µ—Е–Є–љ –∞–Ј—Л —А–∞–±–Њ—В—Л —Ж–µ–љ—В—А–∞ –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.

–І—В–Њ –Ї–∞—Б–∞–µ—В—Б—П –ї—О–і–µ–є (–њ–µ—А—Б–Њ–љ–∞–ї–∞), —В–Њ –љ–∞ —А—Л–љ–Ї–µ –љ–∞–±–ї—О–і–∞–µ—В—Б—П —Б–µ—А—М–µ–Ј–љ—Л–є –і–µ—Д–Є—Ж–Є—В –Ї–∞–і—А–Њ–≤ —Б –њ—Г–≥–∞—О—Й–Є–Љ–Є –∞–Љ–±–Є—Ж–Є—П–Љ–Є –њ–Њ –Њ–ґ–Є–і–∞–µ–Љ–Њ–є –Ј–∞—А–њ–ї–∞—В–µ. –Ґ–Є–њ–Є—З–љ–Њ–є –Ї–∞—А—В–Є–љ–Њ–є –љ–∞ —А—Л–љ–Ї–µ —Б—В–∞–ї–Њ —Б–Є—В—Г–∞—Ж–Є—П, –Ї–Њ–≥–і–∞ –њ—А–Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –љ–∞–±–Њ—А–∞ 20 –∞–љ–∞–ї–Є—В–Є–Ї–Њ–≤ –љ–∞—З–∞–ї—М–љ–Њ–≥–Њ —Г—А–Њ–≤–љ—П –љ–∞ –њ–µ—А–≤—Г—О –ї–Є–љ–Є—О, –њ—А–Є—Е–Њ–і–Є—В—Б—П –њ—А–Њ–≤–Њ–і–Є—В—М –±–Њ–ї–µ–µ 100 —Б–Њ–±–µ—Б–µ–і–Њ–≤–∞–љ–Є–є. –Ф–ї—П –љ–∞–±–Њ—А–∞ –Ї–≤–∞–ї–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–њ–µ—Ж–Њ–≤ –њ—А–Є—Е–Њ–і–Є—В—Б—П –њ—А–Є–ї–Њ–ґ–Є—В—М –љ–∞ –њ–Њ—А—П–і–Њ–Ї –±–Њ–ї—М—И–µ —Г—Б–Є–ї–Є–є. –Э–µ–Њ–±—Е–Њ–і–Є–Љ–Њ —А–∞—Б—В–Є—В—М –Є—Е —Г —Б–µ–±—П –њ–Њ–і —А—Г–Ї–Њ–≤–Њ–і—Б—В–≤–Њ–Љ –≥—Г—А—Г, –Ї–Њ—В–Њ—А—Л—Е —В–Њ–ґ–µ –Ї—А–∞–є–љ–µ –Љ–∞–ї–Њ.

–Р –Ј–∞—З–µ–Љ –љ—Г–ґ–љ—Л –Є–Љ–µ–љ–љ–Њ –Ї–≤–∞–ї–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ—Л–µ —Б–Њ—В—А—Г–і–љ–Є–Ї–Є? –Ф–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ —А–∞–±–Њ—В–∞—В—М —Б —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л–Љ–Є —А–µ—И–µ–љ–Є—П–Љ–Є, –Є–Љ–µ—О—Й–Є–Љ–Є –і–µ–ї–Њ —Б –Њ–±—А–∞–±–Њ—В–Ї–Њ–є –Ї–Њ–ї–Њ—Б—Б–∞–ї—М–љ—Л—Е –њ–Њ—В–Њ–Ї–Њ–≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Р —В–Њ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ, —З—В–Њ —Б–µ–є—З–∞—Б –Є–Љ–µ–µ—В—Б—П –≤ –њ—А–Њ–і–∞–ґ–µ, —Н—В–Њ –і–∞–ї–µ–Ї–Њ –љ–µ —В–Њ, —Б —З–µ–Љ –њ—А–Є–≤—Л–Ї–ї–Є —А–∞–±–Њ—В–∞—В—М —В–µ —Б–∞–Љ—Л–µ –≥—Г—А—Г. –Э–∞–і–Њ —Г–Љ–µ—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —В–Њ, —З—В–Њ –µ—Б—В—М. –Т —Н—В–Њ–Љ –Ј–і–Њ—А–Њ–≤–Њ –њ–Њ–Љ–Њ–≥–∞–µ—В –љ–∞–Ї–ї–∞–і—Л–≤–∞–љ–Є–µ –Ї–∞—А—В–Є–љ—Л —А–µ–∞–ї—М–љ—Л—Е –Ш–С-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤ –љ–∞ –Є–і–µ–∞–ї—М–љ—Л–µ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б—Л –Є–Ј —В–µ–Њ—А–Є–Є –і–ї—П –Є–Ј–±–∞–≤–ї–µ–љ–Є—П –Њ—В –Є–ї–ї—О–Ј–Є–є. –Э–Њ —Н—В–Њ –Ї—В–Њ-—В–Њ —В–Њ–ґ–µ –і–Њ–ї–ґ–µ–љ —Г–Љ–µ—В—М –і–µ–ї–∞—В—М. –Т–Њ—В —В–Њ–≥–і–∞ —Н—В–Њ –±—Г–і–µ—В –љ–∞—Б—В–Њ—П—Й–Є–є SOC, –∞ –љ–µ –±—Г–Љ–∞–ґ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М!

–Ю—В–Ї—Г–і–∞ –±–µ—А–µ—В—Б—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–є –≤–∞–ї, –Ј–∞—Е–ї–µ—Б—В–љ—Г–≤—И–Є–є –≤—Б–µ—Е –≤ –њ–Њ—Б–ї–µ–і–љ–µ–µ –і–µ—Б—П—В–Є–ї–µ—В–Є–µ? –Ъ—В–Њ –Є–ї–Є —З—В–Њ –≥–µ–љ–µ—А–Є—А—Г–µ—В —В–∞–Ї–Њ–є —В—А–∞—Д–Є–Ї –≤ –Є–љ—В–µ—А–љ–µ—В–µ? –†—Г—Б–ї–∞–љ –Ы–Њ–ґ–Ї–Є–љ, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М —Б–ї—Г–ґ–±—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Р–±—Б–Њ–ї—О—В –С–∞–љ–Ї–∞, –Њ—В—З–∞—Б—В–Є –і–∞–ї –Њ—В–≤–µ—В –љ–∞ —Н—В–Њ—В –≤–Њ–њ—А–Њ—Б, —А–∞—Б—Б–Љ–Њ—В—А–µ–≤ –∞–Ї—В—Г–∞–ї—М–љ—Л–µ —А–Є—Б–Ї–Є, –њ—А–Є–≤–љ–Њ—Б–Є–Љ—Л–µ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–µ –њ—А–Њ—Б—В—А–∞–љ—Б—В–≤–Њ —Б–Њ —Б—В–Њ—А–Њ–љ—Л —Г—Б—В—А–Њ–є—Б—В–≤ –Є–Ј –Љ–Є—А–∞ –Є–љ—В–µ—А–љ–µ—В–∞ –≤–µ—Й–µ–є (IoT).

–≠—В–Є—Е —Г—Б—В—А–Њ–є—Б—В–≤, –њ–Њ —А–∞–Ј–љ—Л–Љ –Њ—Ж–µ–љ–Ї–∞–Љ, —Г–ґ–µ –±–Њ–ї—М—И–µ, —З–µ–Љ –ї—О–і–µ–є –љ–∞ –љ–∞—И–µ–є –њ–ї–∞–љ–µ—В–µ, –Є —А–Њ—Б—В –Є—Е –Ї–Њ–ї–Є—З–µ—Б—В–≤–∞ –њ—А–Њ–і–Њ–ї–ґ–∞–µ—В—Б—П. –£–Љ–љ—Л–µ —В–µ–ї–µ–≤–Є–Ј–Њ—А—Л, —Е–Њ–ї–Њ–і–Є–ї—М–љ–Є–Ї–Є, –≥–Њ–ї–Њ—Б–Њ–≤—Л–µ –њ–Њ–Љ–Њ—Й–љ–Є–Ї–Є –≤–Ї—Г–њ–µ —Б –њ—А–Њ–Љ—Л—И–ї–µ–љ–љ—Л–Љ–Є IoT –њ–Њ–і–Ї–ї—О—З–µ–љ—Л –Ї –Ш–љ—В–µ—А–љ–µ—В—Г –Є –≤ –∞–≤—В–Њ–Љ–∞—В–Є—З–µ—Б–Ї–Њ–Љ —А–µ–ґ–Є–Љ–µ –њ—Л—В–∞—О—В—Б—П –≤—Л–њ–Њ–ї–љ—П—В—М —В–µ —Д—Г–љ–Ї—Ж–Є–Є, –Ї–Њ—В–Њ—А—Л–µ –Ј–∞–ї–Њ–ґ–µ–љ—Л –≤ –љ–Є—Е –Є—Е –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ–Є. –Ю–і–љ–∞–Ї–Њ –њ—А–µ–љ–µ–±—А–µ–ґ–µ–љ–Є–µ —В—А–µ–±–Њ–≤–∞–љ–Є—П–Љ–Є –Ш–С –Ї–∞–Ї —Б–Њ —Б—В–Њ—А–Њ–љ—Л –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї–µ–є, —В–∞–Ї –Є —Н–Ї—Б–њ–ї—Г–∞—В–∞–љ—В–Њ–≤, —Б—З–Є—В–∞—О—Й–Є—Е IoT –љ–µ –±–Њ–ї–µ–µ —З–µ–Љ –±–µ–Ј–Њ–±–Є–і–љ—Л–Љ–Є –Є–≥—А—Г—И–Ї–∞–Љ–Є, —В–Њ–ї—М–Ї–Њ –љ–∞ —А—Г–Ї—Г –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–∞–Љ, —З–∞—Б—В–Њ –Є—Б–њ–Њ–ї—М–Ј—Г—О—Й–Є–Љ–Є –Є—Е –Ї–∞–Ї —Н–ї–µ–Љ–µ–љ—В—Л –Њ–≥—А–Њ–Љ–љ—Л—Е –±–Њ—В–љ–µ—В–Њ–≤.

–Ъ–∞–Ї —Б–љ–Є–Ј–Є—В—М —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–µ —А–Є—Б–Ї–Є? –†—Г—Б–ї–∞–љ –Ы–Њ–ґ–Ї–Є–љ –њ—А–µ–і–ї–∞–≥–∞–µ—В –≤–Њ—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П —Б—В–∞–љ–і–∞—А—В–Њ–Љ NIST IR 8259 ¬Ђ–С–∞–Ј–Њ–≤—Л–є —Г—А–Њ–≤–µ–љ—М –Њ—Б–љ–Њ–≤–љ—Л—Е —Д—Г–љ–Ї—Ж–Є–є –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–ї—П –Ј–∞—Й–Є—Й–∞–µ–Љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ –Ш–љ—В–µ—А–љ–µ—В –≤–µ—Й–µ–є¬ї.

–Ь–љ–Њ–≥–Є–µ –Є–Ј –њ—А–Є–≤–µ–і–µ–љ–љ—Л—Е –≤ –љ–µ–Љ –њ–Њ–ї–Њ–ґ–µ–љ–Є–є –Љ–∞–ї–Њ –Њ—В–ї–Є—З–∞—О—В—Б—П –Њ—В —В–µ—Е –Љ–µ—А, –Ї–Њ—В–Њ—А—Л–µ –Є—Б–њ–Њ–ї—М–Ј—Г—О—В—Б—П –≤ –Њ–±—Л—З–љ–Њ–Љ –Љ–Є—А–µ. –Ю–і–љ–∞–Ї–Њ —А–Є—Б–Ї–Є –њ—А–Њ–Љ—Л—И–ї–µ–љ–љ–Њ–≥–Њ –Є–љ—В–µ—А–љ–µ—В–∞-–≤–µ—Й–µ–є –Є –Љ–µ—А—Л –Є—Е –Ї–Њ–Љ–њ–µ–љ—Б–∞—Ж–Є–Є –і–Њ–њ–Њ–ї–љ—П—О—В—Б—П –і–Њ–≤–Њ–ї—М–љ–Њ –Є–љ—В–µ—А–µ—Б–љ—Л–Љ –њ—Г–љ–Ї—В–Њ–Љ вАФ –љ–µ–Њ–±—Е–Њ–і–Є–Љ –њ–ї–∞–љ вАЭ–СвАЭ –љ–∞ —Б–ї—Г—З–∞–є —З–∞—Б–∞ вАЭ–•вАЭ. –Ъ —Б–Њ–ґ–∞–ї–µ–љ–Є—О, —З—В–Њ —Н—В–Њ —В–∞–Ї–Њ–µ, –љ–Є–Ї–∞–Ї–Є–µ —Б—В–∞–љ–і–∞—А—В—Л –њ–Њ–Ї–∞ –љ–µ —А–∞—Б–Ї—А—Л–≤–∞—О—В.

–Ъ–µ–є—Б—Л –Є –ї—Г—З—И–Є–µ –њ—А–∞–Ї—В–Є–Ї–Є

–Ы–µ–Њ–љ–Є–і –С–Њ–љ–і–∞—А–µ–љ–Ї–Њ, –Ї–Њ–Љ–Љ–µ—А—З–µ—Б–Ї–Є–є –і–Є—А–µ–Ї—В–Њ—А –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–°–Є–Ї—А–µ—В –Ґ–µ—Е–љ–Њ–ї–Њ–і–ґ–Є—Б¬ї, —Б–і–µ–ї–∞–ї –і–Њ–Ї–ї–∞–і –Њ –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–Љ –≤–љ–µ–і—А–µ–љ–Є–Є –≤ –Њ–і–љ–Њ–є –Є–Ј –Ї—А—Г–њ–љ—Л—Е —А–Њ—Б—Б–Є–є—Б–Ї–Є—Е –Ї–Њ–Љ–њ–∞–љ–Є–є, –Њ—Б—Г—Й–µ—Б—В–≤–ї–µ–љ–љ—Л–є —Б–Њ–≤–Љ–µ—Б—В–љ–Њ —Б–Њ —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–∞–Љ–Є –Є–Ј PositiveTechnologies (PT).

¬Ђ–Т –љ–∞—И–µ–є –њ—А–∞–Ї—В–Є–Ї–µ –љ–µ —А–µ–і–Ї–Њ—Б—В—М, –Ї–Њ–≥–і–∞ —Г –Ј–∞–Ї–∞–Ј—З–Є–Ї–∞ –µ—Б—В—М –≤–љ—Г—В—А–µ–љ–љ–Є–є –Ј–∞—Й–Є—Й–µ–љ–љ—Л–є –Ї–Њ–љ—В—Г—А –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –≤–љ–µ—И–љ–Є–є, –≥–і–µ –љ–µ—В –ґ–µ—Б—В–Ї–Є—Е –Њ–≥—А–∞–љ–Є—З–µ–љ–Є–є –њ–Њ –Ш–С. –Ю–і–љ–∞–Ї–Њ –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г–µ–Љ–Њ –Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ –њ–µ—А–µ–і–∞–≤–∞—В—М –Є–Ј –Њ–і–љ–Њ–≥–Њ –Ї–Њ–љ—В—Г—А–∞ –≤ –і—А—Г–≥–Њ–є –і–Њ–Ї—Г–Љ–µ–љ—В—Л –≤—Б–µ –ґ–µ —В—А–µ–±—Г–µ—В—Б—П. –Я—А–Є—З–µ–Љ, –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Њ–±–µ—Б–њ–µ—З–Є—В—М —Б–Њ–Ї—А–∞—Й–µ–љ–Є–µ –љ–µ–Ї–Њ–љ—В—А–Њ–ї–Є—А—Г–µ–Љ–Њ–≥–Њ –Њ–±—А–∞—Й–µ–љ–Є—П –љ–Њ—Б–Є—В–µ–ї–µ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Т—Л—Е–Њ–і –Є–Ј —Б–Є—В—Г–∞—Ж–Є–Є –±—Л–ї –љ–∞–є–і–µ–љ –±–ї–∞–≥–Њ–і–∞—А—П —Б–Є—Б—В–µ–Љ–µ –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–≥–Њ –Њ–±–Љ–µ–љ–∞ –і–Њ–Ї—Г–Љ–µ–љ—В–∞–Љ–Є –љ–∞ –Њ—Б–љ–Њ–≤–µ –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–≥–Њ –Њ–±–ї–∞—З–љ–Њ–≥–Њ —Е—А–∞–љ–Є–ї–Є—Й–∞ Secret Cloud Enterprise –Є –љ–∞–±–Њ—А–∞ —А–µ—И–µ–љ–Є–є PT¬ї, вАФ –Њ–њ–Є—Б–∞–ї –∞–Ї—В—Г–∞–ї—М–љ–Њ—Б—В—М –њ—А–Њ–µ–Ї—В–∞ –Ы–µ–Њ–љ–Є–і –С–Њ–љ–і–∞—А–µ–љ–Ї–Њ.

–Ю—Б–Њ–±–µ–љ–љ–Њ—Б—В—М—О –∞—А—Е–Є—В–µ–Ї—В—Г—А—Л —А–µ—И–µ–љ–Є—П —П–≤–ї—П—О—В—Б—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Є–Ј–Њ–ї–Є—А–Њ–≤–∞–љ–љ—Л—Е —Е—А–∞–љ–Є–ї–Є—Й –і–∞–љ–љ—Л—Е –Є –Љ–µ–ґ—Б–µ—В–µ–≤–Њ–≥–Њ —Н–Ї—А–∞–љ–∞ PT AF, —Б–Њ–µ–і–Є–љ–µ–љ–љ—Л—Е –Љ–µ–ґ–і—Г —Б–Њ–±–Њ–є –Ј–∞—Й–Є—Й–µ–љ–љ—Л–Љ –њ—А–Њ—В–Њ–Ї–Њ–ї–Њ–Љ. –Ш–љ—Л–Љ–Є —Б–ї–Њ–≤–∞–Љ–Є, –Ї–∞–ґ–і–Њ–Љ—Г –Ї–Њ–љ—В—Г—А—Г –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є —Б–Њ–њ–Њ—Б—В–∞–≤–ї—П–µ—В—Б—П —Б–≤–Њ–є, –Є–Ј–Њ–ї–Є—А–Њ–≤–∞–љ–љ—Л–є —Н–Ї–Ј–µ–Љ–њ–ї—П—А —Е—А–∞–љ–Є–ї–Є—Й–∞, –∞ –≤–љ–µ—И–љ–Є–є –Є –≤–љ—Г—В—А–µ–љ–љ–Є–є –Ї–Њ–љ—В—Г—А—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —А–∞–Ј–і–µ–ї—П—О—В—Б—П –Љ–µ–ґ—Б–µ—В–µ–≤—Л–Љ —Н–Ї—А–∞–љ–Њ–Љ. –°–≤—П–Ј—М –Љ–µ–ґ–і—Г —Е—А–∞–љ–Є–ї–Є—Й–∞–Љ–Є –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В—Б—П —Б—А–µ–і—Б—В–≤–∞–Љ–Є API –њ–Њ –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–Љ—Г –њ—А–Њ—В–Њ–Ї–Њ–ї—Г –њ–µ—А–µ–і–∞—З–Є –і–∞–љ–љ—Л—Е. –Ъ–∞–ґ–і—Л–є –Ї–Њ–љ—В—Г—А —Б–љ–∞–±–ґ–µ–љ —Б–Њ–±—Б—В–≤–µ–љ–љ—Л–Љ —Н–Ї–Ј–µ–Љ–њ–ї—П—А–Њ–Љ —Б–Є—Б—В–µ–Љ—Л –Ј–∞—Й–Є—В—Л –Њ—В –≤—А–µ–і–Њ–љ–Њ—Б–љ–Њ–≥–Њ –Я–Ю, DLP-—А–µ—И–µ–љ–Є–µ –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В –Љ–Є–љ–Є–Љ–Є–Ј–∞—Ж–Є—О –≤–µ—А–Њ—П—В–љ–Њ—Б—В–Є —Г—В–µ—З–µ–Ї –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –∞ –≤—Б–µ —Б–Є—Б—В–µ–Љ–љ—Л–µ —Б–Њ–±—Л—В–Є—П –Ш–С –њ–µ—А–µ–і–∞—О—В—Б—П –≤ SIEM –Ј–∞–Ї–∞–Ј—З–Є–Ї–∞.

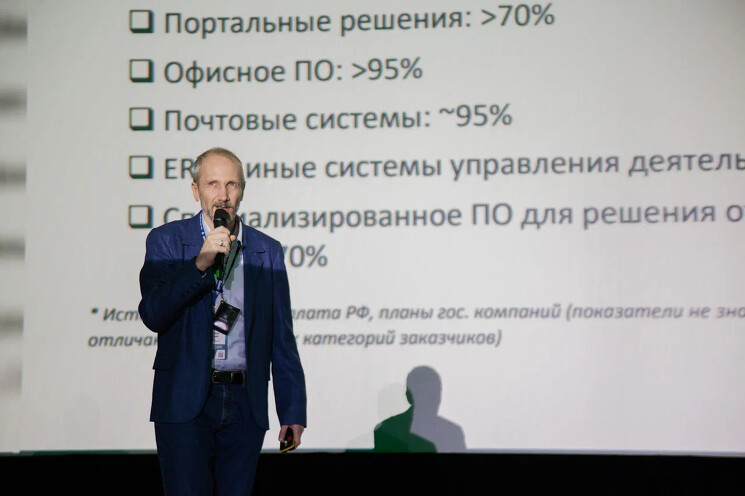

–Р–ї–µ–Ї—Б–∞–љ–і—А –Ы—Г–≥–∞–љ—Ж–µ–≤, –љ–∞—З–∞–ї—М–љ–Є–Ї –Њ—В–і–µ–ї–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Ї–Њ–Љ–њ–∞–љ–Є–Є ¬Ђ–Т–Ґ–С –°–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л–є –і–µ–њ–Њ–Ј–Є—В–∞—А–Є–є¬ї –≤ —Б–≤–Њ–µ–Љ –≤—Л—Б—В—Г–њ–ї–µ–љ–Є–Є ¬Ђ–Ю–њ—В–Є–Љ–∞–ї—М–љ—Л–µ –њ—Г—В–Є –Ј–∞–Љ–µ–љ—Л –Є–љ–Њ—Б—В—А–∞–љ–љ—Л—Е —А–µ—И–µ–љ–Є–є¬ї –≤–µ—А–љ—Г–ї—Б—П –Ї –њ—А–Њ–±–ї–µ–Љ–∞—В–Є–Ї–µ –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є—П. –Р–Ї—Ж–µ–љ—В –ґ–µ —Б–њ–Є–Ї–µ—А —Б–і–µ–ї–∞–ї –љ–∞ —А–∞—Б–Ї—А—Л—В–Є–Є —В–µ–Ј–Є—Б–∞: ¬Ђ–У–ї–∞–≤–љ–Њ–µ –Њ–њ—А–µ–і–µ–ї–Є—В—М—Б—П вАФ –∞ —З—В–Њ —В–∞–Ї–Њ–µ –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є–µ, —З—В–Њ –љ–∞ —З—В–Њ –Љ–µ–љ—П–µ–Љ?¬ї. –Я–Њ–≤–Њ–і–Њ–Љ –Ї —Н—В–Њ–Љ—Г —Б—В–∞–ї–Є –љ–µ—П—Б–љ—Л–µ –Њ–њ—А–µ–і–µ–ї–µ–љ–Є—П –Є–Ј –њ–Њ—Б–ї–µ–і–љ–Є—Е —А—Г–Ї–Њ–≤–Њ–і—П—Й–Є—Е –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–≤: ¬Ђ–і—А—Г–ґ–µ—Б—В–≤–µ–љ–љ—Л–µ¬ї –Є ¬Ђ–љ–µ–і—А—Г–ґ–µ—Б—В–≤–µ–љ–љ—Л–µ¬ї —Б—В—А–∞–љ—Л. –Ц–Є–Ј–љ—М –њ–Њ–Ї–∞–Ј–∞–ї–∞, —З—В–Њ —Б–Њ—Б—В–∞–≤ –Є —В–µ—Е, –Є –і—А—Г–≥–Є—Е –Љ–Њ–ґ–µ—В –Љ–µ–љ—П—В—М—Б—П. –Ґ–∞–Ї –Ї–∞–Ї–Є–µ —А–µ—И–µ–љ–Є—П —В–Њ–≥–і–∞ –Ј–∞–Ї—Г–њ–∞—В—М, –Є—Б—Е–Њ–і—П –Є–Ј —Б—А–µ–і–љ–µ—Б—А–Њ—З–љ—Л—Е –Є –і–Њ–ї–≥–Њ—Б—А–Њ—З–љ—Л—Е –њ–ї–∞–љ–Њ–≤ —А–∞–Ј–≤–Є—В–Є—П –±–Є–Ј–љ–µ—Б–∞? –° —З–µ–≥–Њ –љ–∞—З–∞—В—М? –Т –Т–Ґ–С –њ—А–µ–і–ї–∞–≥–∞—О—В —А–∞–Ј–±–Є—В—М –њ—А–Њ—Ж–µ—Б—Б –Є–Љ–њ–Њ—А—В–Њ–Ј–∞–Љ–µ—Й–µ–љ–Є—П –љ–∞ —Н—В–∞–њ—Л.

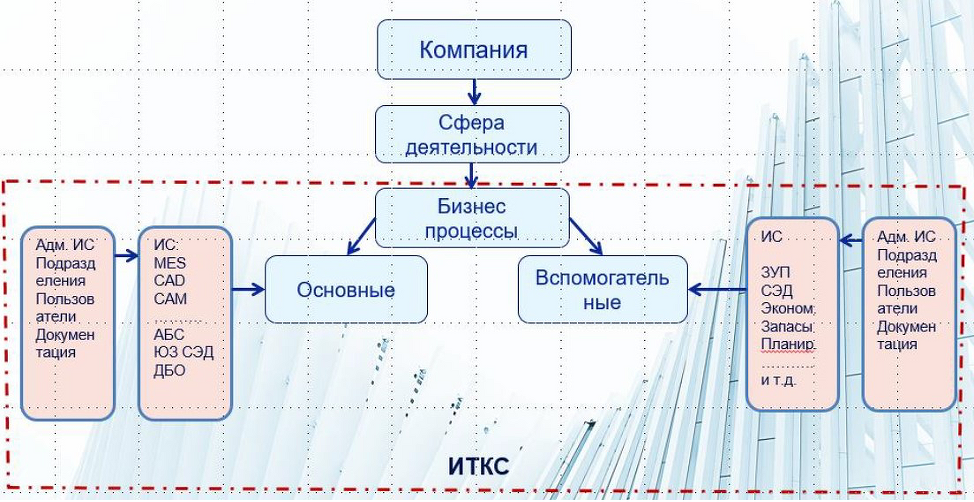

¬Ђ–Я—А–Њ–≤–Њ–і–Є–Љ –Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є—О –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤. –Т—Л–і–µ–ї—П–µ–Љ –Њ—Б–љ–Њ–≤–љ—Л–µ –Є –≤—Б–њ–Њ–Љ–Њ–≥–∞—В–µ–ї—М–љ—Л–µ. –Т —А–∞–±–Њ—В–µ –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ–µ —Г—З–∞—Б—В–Є–µ –њ—А–Є–љ–Є–Љ–∞—О—В –±–Є–Ј–љ–µ—Б-–њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—П¬ї, вАФ –Њ–њ–Є—Б–∞–ї —Б–Њ–і–µ—А–ґ–∞–љ–Є–µ –љ–∞—З–∞–ї—М–љ–Њ–≥–Њ —Н—В–∞–њ–∞ –Р–ї–µ–Ї—Б–∞–љ–і—А –Ы—Г–≥–∞–љ—Ж–µ–≤.

–Э–∞—З–∞–ї—М–љ—Л–є —Н—В–∞–њ: –Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є—П –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤

–Ф–∞–ї–µ–µ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Њ–њ—А–µ–і–µ–ї–Є—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—О—Й–Є–µ —Д—Г–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–Є–µ –Њ—Б–љ–Њ–≤–љ—Л—Е –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤, –Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П, –Ї–Њ—В–Њ—А–∞—П —Ж–Є—А–Ї—Г–ї–Є—А—Г–µ—В –≤ –і–∞–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е. –Я–Њ —А–µ–Ј—Г–ї—М—В–∞—В–∞–Љ –Љ–Њ–ґ–љ–Њ –Њ–±—А–Є—Б–Њ–≤–∞—В—М –ї–∞–љ–і—И–∞—Д—В —Г–≥—А–Њ–Ј, –Њ–њ—А–µ–і–µ–ї–Є—В—М—Б—П —Б –њ–µ—А–µ—З–љ–µ–Љ –∞–Ї—В—Г–∞–ї—М–љ—Л—Е —Г–≥—А–Њ–Ј –Є –≤—Л–і–µ–ї–Є—В—М –∞–Ї—В—Г–∞–ї—М–љ—Л–µ –≤–µ–Ї—В–Њ—А—Л –∞—В–∞–Ї.

–Ш–Љ–µ—П –≤—Б–µ —Н—В–Њ –љ–∞ —А—Г–Ї–∞—Е, –Њ–њ—А–µ–і–µ–ї—П—О—В—Б—П —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—О—Й–Є–µ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є —Д—Г–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–Є–µ –Њ—Б–љ–Њ–≤–љ—Л—Е –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤. –Т–∞–ґ–љ—Л–Љ —Б–ї–µ–і—Б—В–≤–Є–µ–Љ —Н—В–Њ–≥–Њ —Н—В–∞–њ–∞ —П–≤–ї—П–µ—В—Б—П —Б–Њ—Б—В–∞–≤–ї–µ–љ–Є–µ —Б–њ–Є—Б–Ї–∞ —Б—А–µ–і—Б—В–≤ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є (–°–Ч–Ш), —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї –Ї–Њ—В–Њ—А—Л—Е –њ–Њ–і–ї–µ–ґ–Є—В –Ј–∞–Љ–µ–љ–µ (—Б—В—А–∞—В–µ–≥–Є—З–µ—Б–Ї–∞—П —Ж–µ–ї—М), –ї–Є–±–Њ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ –і–∞–ї—М–љ–µ–є—И–µ–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П (—В–∞–Ї—В–Є—З–µ—Б–Ї–Є–µ –Ј–∞–і–∞—З–Є).

–Т–Њ—В –Є–Љ–µ–љ–љ–Њ –Ј–і–µ—Б—М –њ–Њ—Б–ї–µ —Н—В–∞–њ–∞ —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є—П —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї–∞ –°–Ч–Ш –Є –Њ–њ—А–µ–і–µ–ї–µ–љ–Є—П —Б–Њ–≤–Њ–Ї—Г–њ–љ–Њ–є —Б—В–Њ–Є–Љ–Њ—Б—В–Є –≤–ї–∞–і–µ–љ–Є—П –њ—А–Є–љ–Є–Љ–∞–µ—В—Б—П –Є—В–Њ–≥–Њ–≤–Њ–µ —А–µ—И–µ–љ–Є–µ. –Э–∞ –µ–≥–Њ –Є—Б—Е–Њ–і –≤–ї–Є—П—О—В —В–∞–Ї–ґ–µ –љ–∞–ї–Є—З–Є–µ –Њ—В–µ—З–µ—Б—В–≤–µ–љ–љ—Л—Е –∞–љ–∞–ї–Њ–≥–Њ–≤, —И–Є—А–Њ—В–∞ –њ–Њ–Ї—А—Л—В–Є—П –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ–≥–Њ —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї–∞, –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л—Е –≤ –Є—В–Њ–≥–µ –°–Ч–Ш, –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П Open Source, –∞ —В–∞–Ї–ґ–µ —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М –≤–µ–љ–і–Њ—А–∞ –Њ–Ї–∞–Ј—Л–≤–∞—В—М —Г—Б–ї—Г–≥–Є –≤–љ–µ–і—А–µ–љ–Є—П, –њ–Њ–і–і–µ—А–ґ–Ї–Є –Є –і–Њ—А–∞–±–Њ—В–Ї–Є. –Я–Њ—Б–ї–µ —Н—В–Њ–≥–Њ —В–Њ–њ-–Љ–µ–љ–µ–і–ґ–Љ–µ–љ—В –њ–Њ–ї—Г—З–∞–µ—В –њ–ї–∞–љ—Л –Ј–∞–Љ–µ—Й–µ–љ–Є—П –Є –Є–љ–≤–µ—Б—В–Є—Ж–Є–є.

–Я—А–Њ—Ж–µ—Б—Б—Л, —А–Є—Б–Ї–Є –Є –ї—О–і–Є

–Ш–≥–Њ—А—М –С–µ–ї—П–Ї–Њ–≤, Ex-–љ–∞—З–∞–ї—М–љ–Є–Ї –∞–љ–∞–ї–Є—В–Є—З–µ—Б–Ї–Њ–≥–Њ –Њ—В–і–µ–ї–∞ –њ—А–Њ—В–Є–≤–Њ–і–µ–є—Б—В–≤–Є—П —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л–Љ –Ї–Є–±–µ—А—Г–≥—А–Њ–Ј–∞–Љ –±–∞–љ–Ї–∞ ¬Ђ–°–∞–љ–Ї—В-–Я–µ—В–µ—А–±—Г—А–≥¬ї, —Г–≥–ї—Г–±–Є–ї—Б—П –≤ –∞–љ–∞–ї–Є–Ј —Г–≥—А–Њ–Ј –Ї–∞–Ї –Њ—Б–љ–Њ–≤–љ–Њ–є –Љ–µ—Е–∞–љ–Є–Ј–Љ –њ–Њ—Б—В—А–Њ–µ–љ–Є—П —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.

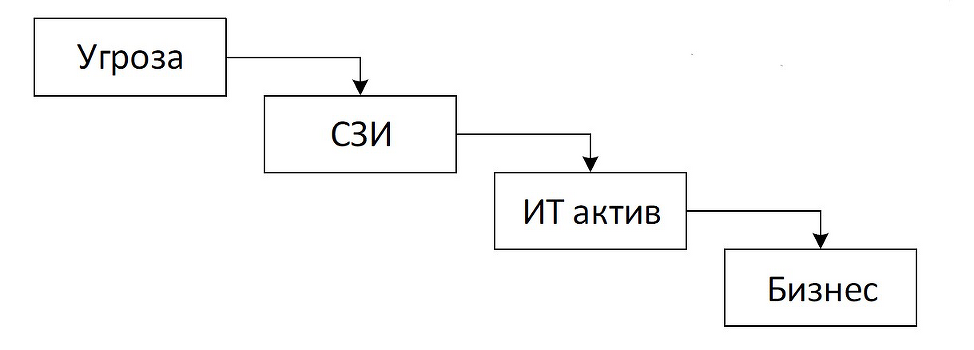

¬Ђ–°–Є—Б—В–µ–Љ–∞ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –і–Њ–ї–ґ–љ–∞ –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—В—М –Ј–∞—Й–Є—В—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е –∞–Ї—В–Є–≤–Њ–≤, –Њ–Ї–∞–Ј—Л–≤–∞—О—Й–Є—Е –≤–ї–Є—П–љ–Є–µ –љ–∞ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б—Л –Њ—В –∞–Ї—В—Г–∞–ї—М–љ—Л—Е —Г–≥—А–Њ–Ј¬ї, вАФ –Њ–±–Њ–Ј–љ–∞—З–Є–ї –Њ–љ –≥–ї–∞–≤–љ—Л–є —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї –°–Ч–Ш –≤ –±–∞–љ–Ї–µ.

–Ч–∞–і–∞—З–Є —Б–Є—Б—В–µ–Љ–∞ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є

–°–Њ–≥–ї–∞—Б–љ–Њ –њ—А–Є–≤–µ–і–µ–љ–љ–Њ–є —Б—Е–µ–Љ–µ, –≤—Б–µ –љ–∞—З–Є–љ–∞–µ—В—Б—П —Б —Н—В–∞–њ–∞ —А–∞–±–Њ—В—Л —Б —Г–≥—А–Њ–Ј–∞–Љ–Є: –Њ–±–Љ–µ–љ–∞ –Њ–њ—Л—В–Њ–Љ (–Ъ—В–Њ, –Ї–Њ–≥–Њ –Є –Ї–∞–Ї –∞—В–∞–Ї—Г–µ—В? –Ъ—В–Њ –∞—В–∞–Ї–Њ–≤–∞–ї –Ї–Њ–љ–Ї—А–µ—В–љ–Њ –≤–∞—Б –Є –Ј–∞—З–µ–Љ?), –≤—Л—П–≤–ї–µ–љ–Є—П –њ—А–Є–Љ–µ–љ–Є–Љ—Л—Е —Г–≥—А–Њ–Ј, —А–∞–±–Њ—В–µ —Б —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П–Љ–Є, –∞ —В–∞–Ї–ґ–µ –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤.

–°–њ–Є–Ї–µ—А –Ј–∞–Њ—Б—В—А–Є–ї –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ —В–∞–Ї–Њ–Љ —Н–ї–µ–Љ–µ–љ—В–µ —Н—В–∞–њ–∞ –Њ–±–Љ–µ–љ–∞ –Њ–њ—Л—В–Њ–Љ –Ї–∞–Ї –∞—В—А–Є–±—Г—Ж–Є—П, –Ї–Њ—В–Њ—А—Л–є –њ–Њ–Ј–≤–Њ–ї—П–µ—В –≤—Л—П–≤–Є—В—М –Ї–Њ–љ–Ї—А–µ—В–љ—Г—О –њ—А–µ—Б—В—Г–њ–љ—Г—О –≥—А—Г–њ–њ—Г –Є –µ–µ —Е–∞—А–∞–Ї—В–µ—А–љ—Л–µ –Љ–µ—В–Њ–і–Є–Ї–Є –∞—В–∞–Ї: ¬Ђ–Ъ–Њ–љ—В–µ–Ї—Б—В вАФ –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–∞—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –і–ї—П –∞–љ–∞–ї–Є–Ј–∞ –Є–љ–і–Є–Ї–∞—В–Њ—А–Њ–≤ –Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–∞—Ж–Є–Є, –Ї–Њ—В–Њ—А–∞—П –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ—В–≤–µ—В–Є—В—М –љ–∞ –≤–Њ–њ—А–Њ—Б—Л, –Ї—В–Њ, –Ї–∞–Ї –Є –Ј–∞—З–µ–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–ї —Г–≥—А–Њ–Ј—Г, –љ–∞ –Ї–Њ—В–Њ—А—Г—О —Г–Ї–∞–Ј—Л–≤–∞–µ—В –і–∞–љ–љ—Л–є –Є–љ–і–Є–Ї–∞—В–Њ—А. –Ш–љ–і–Є–Ї–∞—В–Њ—А –Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–∞—Ж–Є–Є вАФ –±–∞–Ј–Њ–≤—Л–є —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–є –њ—А–Є–Ј–љ–∞–Ї –∞—В–∞–Ї–Є. –Э–∞–њ—А–Є–Љ–µ—А, IP-–∞–і—А–µ—Б, —Б –Ї–Њ—В–Њ—А–Њ–≥–Њ –±—Л–ї–∞ –Ј–∞—Д–Є–Ї—Б–Є—А–Њ–≤–∞–љ–∞ —А–∞—Б—Б—Л–ї–Ї–∞ —Г–њ—А–∞–≤–ї—П—О—Й–Є—Е –Ї–Њ–Љ–∞–љ–і –≤ –±–Њ—В–љ–µ—В —Б–µ—В—М, –Є–ї–Є —Е–µ—И —Б—Г–Љ–Љ–∞ —Д–∞–є–ї–∞ –≤–Є—А—Г—Б–∞ –≤—Л–Љ–Њ–≥–∞—В–µ–ї—П¬ї.

–Э–∞ —Н—В–∞–њ–µ –≤—Л—П–≤–ї–µ–љ–Є—П –њ—А–Є–Љ–µ–љ–Є–Љ—Л—Е —Г–≥—А–Њ–Ј –љ–µ–Њ–±—Е–Њ–і–Є–Љ –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥ –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤, –Ї–∞–Ї –≤–∞–ґ–љ–µ–є—И–Є–є –њ—А–Њ—Ж–µ—Б—Б, –Ї–Њ—В–Њ—А—Л–є –њ–Њ–Ї–∞–Ј—Л–≤–∞–µ—В –њ—А–Є–Ј–љ–∞–Ї–Є —А–µ–∞–ї—М–љ—Л—Е —Г–≥—А–Њ–Ј –і–ї—П –Ї–Њ–љ–Ї—А–µ—В–љ—Л—Е –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –∞ —В–∞–Ї–ґ–µ —Б–Њ–µ–і–Є–љ—П–µ—В –≤–Љ–µ—Б—В–µ –Њ–±—Й–Є–є –Ї–Њ–љ—В–µ–Ї—Б—В –Є —Б—Г—А–Њ–≤—Г—О —А–µ–∞–ї—М–љ–Њ—Б—В—М –±–ї–∞–≥–Њ–і–∞—А—П SIEM- –Є IRP-—Б–Є—Б—В–µ–Љ–∞–Љ. –Т –Є—В–Њ–≥–µ —Н—В–Њ–≥–Њ –њ—А–Њ—Ж–µ—Б—Б–∞ –Ш–С-–њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є–µ –њ–Њ–ї—Г—З–∞–µ—В —Б–њ–Є—Б–Њ–Ї —Г–≥—А–Њ–Ј, –њ—А–Є–Ј–љ–∞–Ї–Є –Ї–Њ—В–Њ—А—Л—Е –±—Л–ї–Є –Ј–∞–Љ–µ—З–µ–љ—Л –≤ –Ш–Ґ-–∞–Ї—В–Є–≤–∞—Е, —А–µ–∞–ї–Є–Ј—Г—О—Й–Є—Е –Ї–Њ–љ–Ї—А–µ—В–љ—Л–µ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б—Л.

–С–ї–∞–≥–Њ–і–∞—А—П —Б–Њ–≤–Љ–µ—Б—В–љ–Њ–є —А–∞–±–Њ—В–µ –Ш–С –Є –≤–ї–∞–і–µ–ї—М—Ж–∞ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–∞, –њ—А–Њ–≤–µ–і–µ–љ–љ–Њ–є –Ј–∞—А–∞–љ–µ–µ –љ–∞ —Н—В–∞–њ–µ –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤, —Б–Њ—Б—В–∞–≤–ї–µ–љ —Б–њ–Є—Б–Њ–Ї —А–Є—Б–Ї–Њ–≤, –њ–Њ –Ї–Њ—В–Њ—А—Л–Љ –љ—Г–ґ–љ–Њ –≤—Л–њ–Њ–ї–љ–Є—В—М –Љ–µ—А–Њ–њ—А–Є—П—В–Є—П –Є —А–µ—Б—Г—А—Б—Л, –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л–µ –і–ї—П –љ–Є—Е. –Ш—Б—Е–Њ–і—П –Є–Ј —Н—В–Њ–≥–Њ –і–Њ–Ї—Г–Љ–µ–љ—В–∞ –Є –≤—Л—П–≤–ї–µ–љ–љ—Л—Е —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є –њ—А–Њ–≤–Њ–і–Є—В—Б—П –Ї–Њ–Љ–њ–ї–µ–Ї—Б –Ш–С-–Љ–µ—А–Њ–њ—А–Є—П—В–Є–є –њ–Њ –љ–µ–є—В—А–∞–ї–Є–Ј–∞—Ж–Є–Є –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–є —Г–≥—А–Њ–Ј—Л –і–ї—П –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–≥–Њ –њ—А–Њ—Ж–µ—Б—Б–∞.

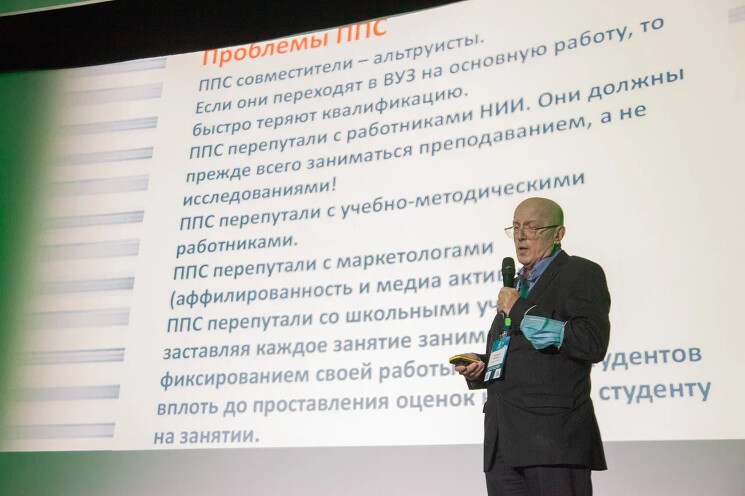

–Ь–Є—Е–∞–Є–ї –Ы–µ–≤–∞—И–Њ–≤, —З–ї–µ–љ —Н–Ї—Б–њ–µ—А—В–љ–Њ–є –Ї–Њ–ї–ї–µ–≥–Є–Є —Д–Њ–љ–і–∞ ¬Ђ–°–Ї–Њ–ї–Ї–Њ–≤–Њ¬ї, –≤ –Ј–∞–≤–µ—А—И–∞—О—Й–µ–Љ —Б–µ—Б—Б–Є—О –і–Њ–Ї–ї–∞–і–µ –њ–Њ–і–љ—П–ї –њ—А–Њ–±–ї–µ–Љ—Г –Њ–±—А–∞–Ј–Њ–≤–∞–љ–Є—П –≤ –Њ–±–ї–∞—Б—В–Є –Ш–С, –њ–Њ–і—Б–≤–µ—В–Є–≤ –њ—А–Є —Н—В–Њ–Љ ¬Ђ–±–ї–µ—Б–Ї –Є –љ–Є—Й–µ—В—Г¬ї –њ—А–Њ—Д–µ—Б—Б–Њ—А—Б–Ї–Њ-–њ—А–µ–њ–Њ–і–∞–≤–∞—В–µ–ї—М—Б–Ї–Њ–≥–Њ —Б–Њ—Б—В–∞–≤–∞ (–Я–Я–°) —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є—Е –Ї–∞—Д–µ–і—А –Т–£–Ч–Њ–≤.

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Њ–±—К–µ–і–Є–љ—П–µ—В –≤ —Б–µ–±–µ –љ–∞—Г—З–љ—Л–µ, —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ, —О—А–Є–і–Є—З–µ—Б–Ї–Є–µ, –њ—Б–Є—Е–Њ–ї–Њ–≥–Є—З–µ—Б–Ї–Є–µ, —Б–Њ—Ж–Є–∞–ї—М–љ—Л–µ –Є –і—А—Г–≥–Є–µ –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П –Є—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є–є –Є –Њ—В–љ–Њ—Б–Є—В—Б—П –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –Ї –Ї–∞–ґ–і–Њ–Љ—Г —Д–Є–Ј–Є—З–µ—Б–Ї–Њ–Љ—Г –Є —О—А–Є–і–Є—З–µ—Б–Ї–Њ–Љ—Г –ї–Є—Ж—Г, –∞ —В–∞–Ї–ґ–µ –ї—О–±—Л–Љ –і—А—Г–≥–Є–Љ —Д–Њ—А–Љ–∞–Љ –Њ–±—К–µ–і–Є–љ–µ–љ–Є—П –ї—О–і–µ–є, –Є—Б–њ–Њ–ї—М–Ј—Г—О—Й–Є—Е –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–є –Њ–±–Љ–µ–љ.

¬Ђ–Я–Њ –Њ–±–ї–∞—Б—В–Є –Њ—Е–≤–∞—В–∞, –Ј–љ–∞—З–Є–Љ–Њ—Б—В–Є –Є —А–∞–Ј–љ–Њ–њ–ї–∞–љ–Њ–≤–Њ—Б—В–Є –Ш–С —Б–µ–≥–Њ–і–љ—П –њ–Њ—Е–Њ–ґ–∞ –љ–∞ –Љ–µ–і–Є—Ж–Є–љ—Г, —Г –Ї–Њ—В–Њ—А–Њ–є –Є–Љ–µ–µ—В—Б—П —Б–Њ–±—Б—В–≤–µ–љ–љ–∞—П –Р–Ї–∞–і–µ–Љ–Є—П –љ–∞—Г–Ї –Є —Б–≤–Њ—П —А–∞–Ј–≤–µ—В–≤–ї—С–љ–љ–∞—П —Б–Є—Б—В–µ–Љ–∞ –њ–Њ–і–≥–Њ—В–Њ–≤–Ї–Є —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–Њ–≤ –Є –Њ–±–Љ–µ–љ–∞ –Њ–њ—Л—В–Њ–Љ¬ї, вАФ –Ј–∞—П–≤–Є–ї –Ь–Є—Е–∞–Є–ї –Ы–µ–≤–∞—И–Њ–≤.

–Ъ–ї—О—З–µ–≤–Њ–µ —Б–ї–Њ–≤–Њ –≤ —Н—В–Њ–є —Ж–Є—В–∞—В–µ вАФ ¬Ђ–њ–Њ—Е–Њ–ґ–∞¬ї. –Я—А–Њ–±–ї–µ–Љ–∞ –Ј–∞–Ї–ї—О—З–∞–µ—В—Б—П –≤ –њ–Њ–њ—Л—В–Ї–∞—Е —Б–Њ—З–µ—В–∞—В—М –љ–µ—Б–Њ—З–µ—В–∞–µ–Љ–Њ–µ: —В–µ–Њ—А–Є—О –Є –њ—А–∞–Ї—В–Є–Ї—Г. –Я–Њ —Б–ї–Њ–≤–∞–Љ –і–Њ–Ї–ї–∞–і—З–Є–Ї–∞, –Я–Я–° вАФ —Б–Њ–≤–Љ–µ—Б—В–Є—В–µ–ї–Є-–∞–ї—М—В—А—Г–Є—Б—В—Л. –Х—Б–ї–Є –Њ–љ–Є –њ–µ—А–µ—Е–Њ–і—П—В –≤ –Т–£–Ч –љ–∞ –Њ—Б–љ–Њ–≤–љ—Г—О —А–∞–±–Њ—В—Г, —В–Њ –±—Л—Б—В—А–Њ —В–µ—А—П—О—В –Ї–≤–∞–ї–Є—Д–Є–Ї–∞—Ж–Є—О. –Я–Я–° –њ–µ—А–µ–њ—Г—В–∞–ї–Є –Є —Б —А–∞–±–Њ—В–љ–Є–Ї–∞–Љ–Є –Э–Ш–Ш. –Ю–љ–Є –і–Њ–ї–ґ–љ—Л –њ—А–µ–ґ–і–µ –≤—Б–µ–≥–Њ –Ј–∞–љ–Є–Љ–∞—В—М—Б—П –њ—А–µ–њ–Њ–і–∞–≤–∞–љ–Є–µ–Љ, –∞ –љ–µ –Є—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є—П–Љ–Є!

–Я—А–µ—В–µ–љ–Ј–Є–є —Г –Ь–Є—Е–∞–Є–ї–∞ –Ы–µ–≤–∞—И–Њ–≤–∞ –Ї —Б—Г—Й–µ—Б—В–≤—Г—О—Й–µ–є –Љ–µ—В–Њ–і–Є–Ї–µ –њ—А–µ–њ–Њ–і–∞–≤–∞–љ–Є—П –Ш–С, –∞ —В–∞–Ї–ґ–µ –љ–µ–≤—Л—Б–Њ–Ї–Њ–Љ—Г —Г—А–Њ–љ—О –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є—О –Я–Я–° —Б –Љ–µ–і–Є–∞-—А–µ—Б—Г—А—Б–∞–Љ–Є –Є –њ—А–Њ—Д–Є–ї—М–љ—Л–Љ–Є –Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є—П–Љ–Є –њ–Њ –Њ–±—К–µ–Ї—В–Є–≤–љ—Л–Љ –њ—А–Є—З–Є–љ–∞–Љ –љ–∞–±—А–∞–ї–Њ—Б—М –љ–µ–Љ–∞–ї–Њ. –Я–Њ—Н—В–Њ–Љ—Г –Њ–љ –њ–Њ–Ј–≤–Њ–ї–Є–ї —Б–µ–±–µ —Б–і–µ–ї–∞—В—М –љ–µ—Г—В–µ—И–Є—В–µ–ї—М–љ—Л–є –≤—Л–≤–Њ–і: ¬Ђ–Ю–±—А–∞–Ј–Њ–≤–∞—В–µ–ї—М–љ—Л–є –њ—А–Њ—Ж–µ—Б—Б –Є–Ј–ї–Є—И–љ–µ –Ј–∞–±—О—А–Њ–Ї—А–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ –Є –Њ—В—Б—В–∞–µ—В –Њ—В –њ—А–Њ—Ж–µ—Б—Б–Њ–≤ —А–∞–Ј–≤–Є—В–Є—П –Њ—В—А–∞—Б–ї–Є –Ш–С¬ї.

–Ю–і–љ–∞–Ї–Њ –Њ—В–≤–µ—В –љ–∞ –≤–Њ–њ—А–Њ—Б: ¬Ђ–Ъ—В–Њ –≤–Є–љ–Њ–≤–∞—В –Є —З—В–Њ –і–µ–ї–∞—В—М?¬ї, —Г—З–∞—Б—В–љ–Є–Ї–Є —Б–µ—Б—Б–Є–Є —А–µ—И–Є–ї–Є –љ–µ –і–∞–≤–∞—В—М –њ—А—П–Љ–Њ –Ј–і–µ—Б—М –Є —Б–µ–є—З–∞—Б. –Я—А–Є—З–Є–љ–Њ–є —В–Њ–Љ—Г —П–≤–ї—П–µ—В—Б—П –Њ—Б—В—А–µ–є—И–Є–є –і–µ—Д–Є—Ж–Є—В –Ї–≤–∞–ї–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ—Л—Е –Ї–∞–і—А–Њ–≤ –≤ –Њ—В—А–∞—Б–ї–Є. –Ю—З–µ–≤–Є–і–љ–Њ —В–Њ–ї—М–Ї–Њ –Њ–і–љ–Њ: –њ—А–Њ–±–ї–µ–Љ—Г —А–µ—И–∞—В—М –њ—А–Є–і–µ—В—Б—П —Б–Њ–Њ–±—Й–∞. –Я—А–Њ—Ж–µ—Б—Б —Н—В–Њ—В —Б–ї–Њ–ґ–љ—Л–є, –љ–Њ –і–Њ—А–Њ–≥—Г –Њ—Б–Є–ї–Є—В –Є–і—Г—Й–Є–є!

–Ъ–∞–Ї –њ—А–Њ—И–µ–ї —О–±–Є–ї–µ–є–љ—Л–є CNews FORUM 2022

–Т 2022 –≥. CNews FORUM вАФ –Ї—А—Г–њ–љ–µ–є—И–∞—П –љ–µ–Ј–∞–≤–Є—Б–Є–Љ–∞—П –њ–ї–Њ—Й–∞–і–Ї–∞ –і–ї—П –≤—Б—В—А–µ—З–Є –Ш–Ґ-–і–Є—А–µ–Ї—В–Њ—А–Њ–≤, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї–µ–є –Ш–Ґ-–Ї–Њ–Љ–њ–∞–љ–Є–є –Є –њ—А–µ–і—Б—В–∞–≤–Є—В–µ–ї–µ–є –Њ—А–≥–∞–љ–Њ–≤ –≤–ї–∞—Б—В–Є вАФ —Г—Б–њ–µ—И–љ–Њ –њ—А–Њ—И–µ–ї –≤ –њ—П—В–љ–∞–і—Ж–∞—В—Л–є —А–∞–Ј.

–§–Њ—А—Г–Љ —Б–Њ–±—А–∞–ї —Б–≤—Л—И–µ 1300 —Г—З–∞—Б—В–љ–Є–Ї–Њ–≤. –С—Л–ї–Њ –Ј–∞—Б–ї—Г—И–∞–љ–Њ –Њ–Ї–Њ–ї–Њ 100 —Н–Ї—Б–њ–µ—А—В–љ—Л—Е –і–Њ–Ї–ї–∞–і–Њ–≤. –Т —Б–µ—Б—Б–Є–Њ–љ–љ–Њ–є —З–∞—Б—В–Є –±—Л–ї–Њ –њ—А–Њ–≤–µ–і–µ–љ–Њ —И–µ—Б—В—М —В–µ–Љ–∞—В–Є—З–µ—Б–Ї–Є—Е –Њ—В—А–∞—Б–ї–µ–≤—Л—Е —Б–µ–Ї—Ж–Є–є: ¬Ђ–Ш–Ґ –≤ –≥–Њ—Б—Б–µ–Ї—В–Њ—А–µ¬ї, ¬Ђ–Ш–Ґ –≤ –±–∞–љ–Ї–∞—Е¬ї, ¬Ђ–Ю–±–ї–∞—З–љ—Л–µ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є¬ї, ¬Ђ–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М¬ї, ¬Ђ–Ш–Ґ –≤ —В–Њ—А–≥–Њ–≤–ї–µ¬ї –Є ¬Ђ–¶–Є—Д—А–Њ–≤–∞—П —В—А–∞–љ—Б—Д–Њ—А–Љ–∞—Ж–Є—П¬ї.

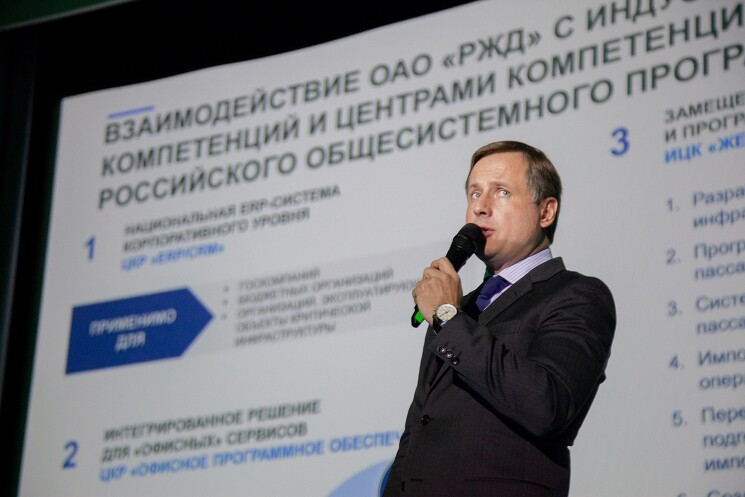

–Э–∞ —Б—В–∞—А—В–µ CNews FORUM —Б–Њ—Б—В–Њ—П–ї—Б—П –і–Є–∞–ї–Њ–≥ —Б –Њ—В—А–∞—Б–ї—М—О –≥–ї–∞–≤—Л –Ь–Є–љ—Ж–Є—Д—А—Л –Ь–∞–Ї—Б—Г—В–∞ –®–∞–і–∞–µ–≤–∞. –Ч–∞—В–µ–Љ –≤ –њ–ї–µ–љ–∞—А–љ–Њ–є —З–∞—Б—В–Є —Д–Њ—А—Г–Љ–∞ –і–Є—А–µ–Ї—В–Њ—А –њ–Њ –Ш–Ґ –≤ –†–Ц–Ф –Х–≤–≥–µ–љ–Є–є –І–∞—А–Ї–Є–љ, —Б—В–∞—А—И–Є–є –≤–Є—Ж–µ-–њ—А–µ–Ј–Є–і–µ–љ—В –њ–Њ –±–∞–љ–Ї–Њ–≤—Б–Ї–Є–Љ —В–µ—Е–љ–Њ–ї–Њ–≥–Є—П–Љ ¬Ђ–£—А–∞–ї—Б–Є–±–∞¬ї –Ъ–Њ–љ—Б—В–∞–љ—В–Є–љ –Ь–µ–і–µ–љ—Ж–µ–≤, –і–Є—А–µ–Ї—В–Њ—А –њ–Њ –Ш–Ґ ¬Ђ–†–Њ—Б–∞—В–Њ–Љ–∞¬ї –Х–≤–≥–µ–љ–Є–є –Р–±–∞–Ї—Г–Љ–Њ–≤, —З–ї–µ–љ –њ—А–∞–≤–ї–µ–љ–Є—П, —Б—В–∞—А—И–Є–є –≤–Є—Ж–µ-–њ—А–µ–Ј–Є–і–µ–љ—В –њ–Њ –Ш–Ґ –Є —Ж–Є—Д—А–Њ–≤–Њ–є —В—А–∞–љ—Б—Д–Њ—А–Љ–∞—Ж–Є–Є –±–Є–Ј–љ–µ—Б–∞ –±–∞–љ–Ї–∞ ¬Ђ–†–µ–љ–µ—Б—Б–∞–љ—Б –Ї—А–µ–і–Є—В¬ї –Ф–µ–љ–Є—Б –°–Њ—В–Є–љ, –і–Є—А–µ–Ї—В–Њ—А –њ–Њ –Ш–Ґ —Б–µ—В–Є –≥–Є–њ–µ—А–Љ–∞—А–Ї–µ—В–Њ–≤ ¬Ђ–Ы–µ–љ—В–∞¬ї –°–µ—А–≥–µ–є –°–µ—А–≥–µ–µ–≤, –≤–Є—Ж–µ-–њ—А–µ–Ј–Є–і–µ–љ—В –њ–Њ –Ш–Ґ ¬Ђ–Х–≤—А–∞–Ј¬ї –Р—А—В–µ–Љ –Э–∞—В—А—Г—Б–Њ–≤ –Є –Љ–љ–Њ–≥–Є–µ –і—А—Г–≥–Є–µ.